4.22 老师自己扫的题目

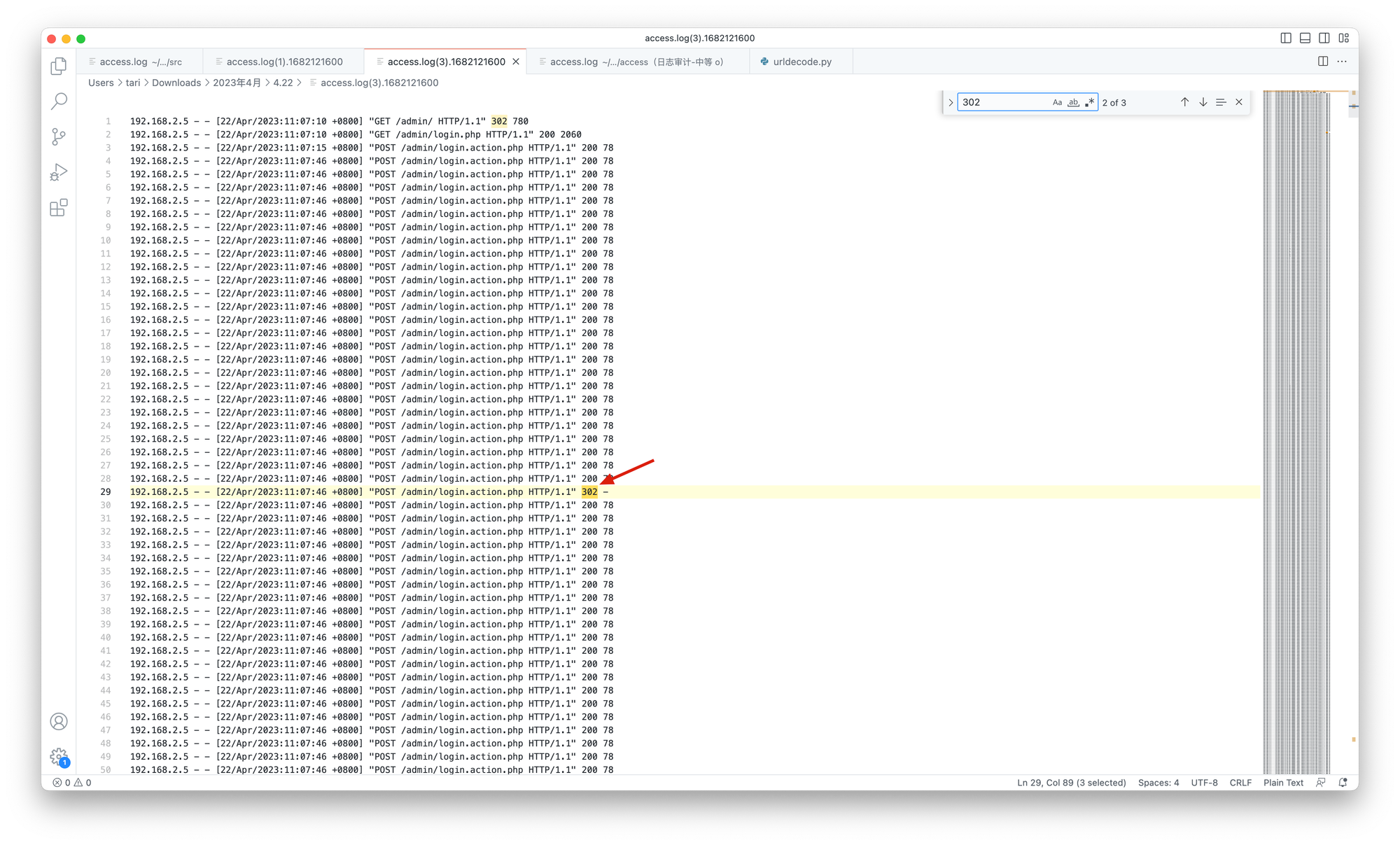

爆破成功时间:22/Apr/2023:11:07:46

4.22 被攻破的后台(hack)

题目描述

黑客获得了网站后台,进行了暴力破解,并成功获得了管理员的密码。请根据网站的访问记录,帮助管理员分析黑客登入后台的时间,提交黑客爆破成功的时间。 flag格式形如:flag{22/Apr/2020:17:21:10}

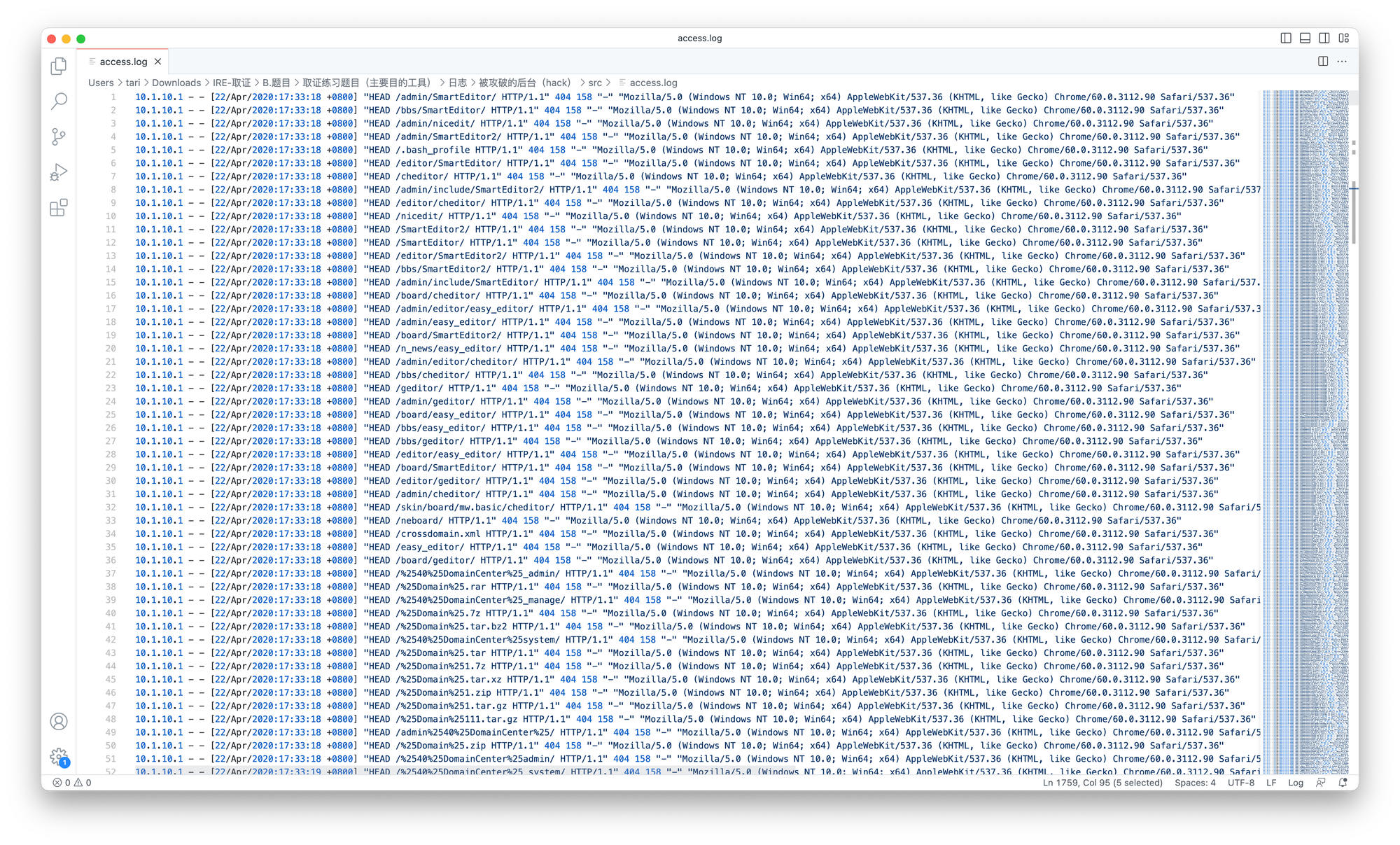

日志一开始为为目录爆破的日志,很多 404 状态码

搜索状态码为

200 的日志,即为存在并且访问成功的目录

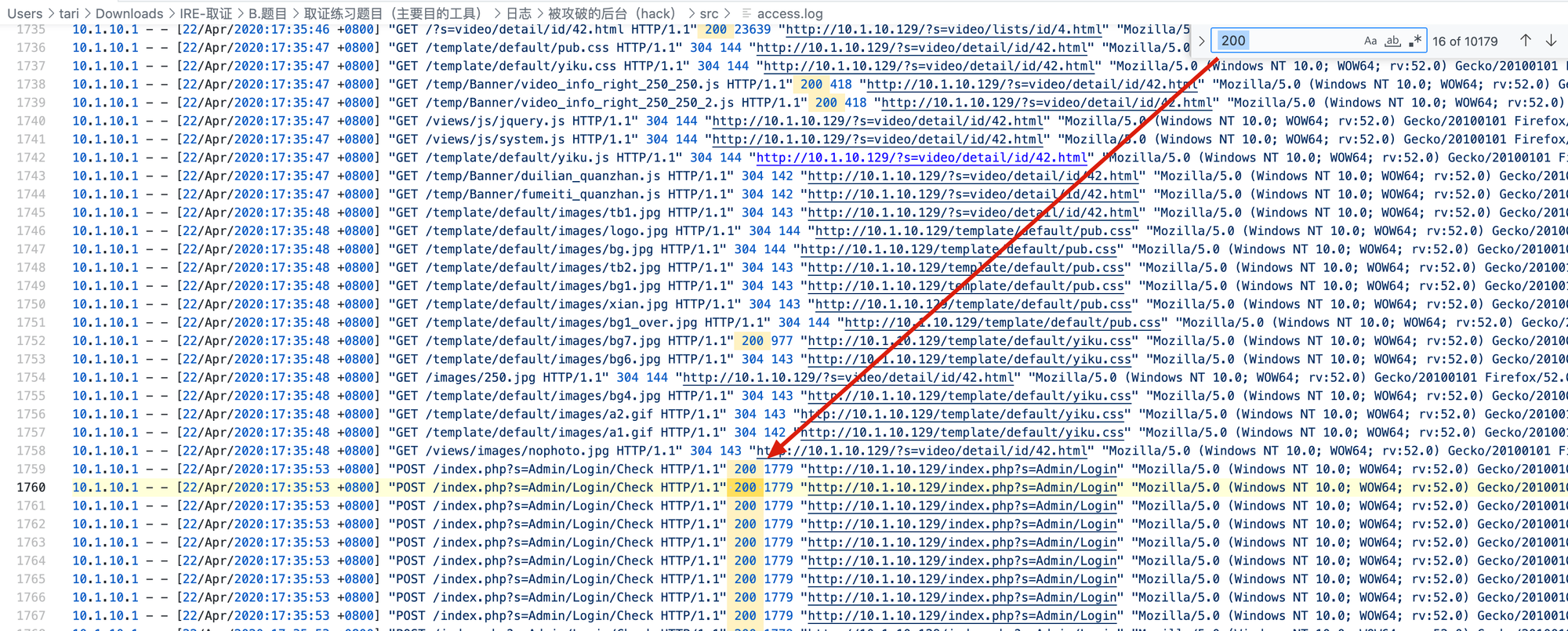

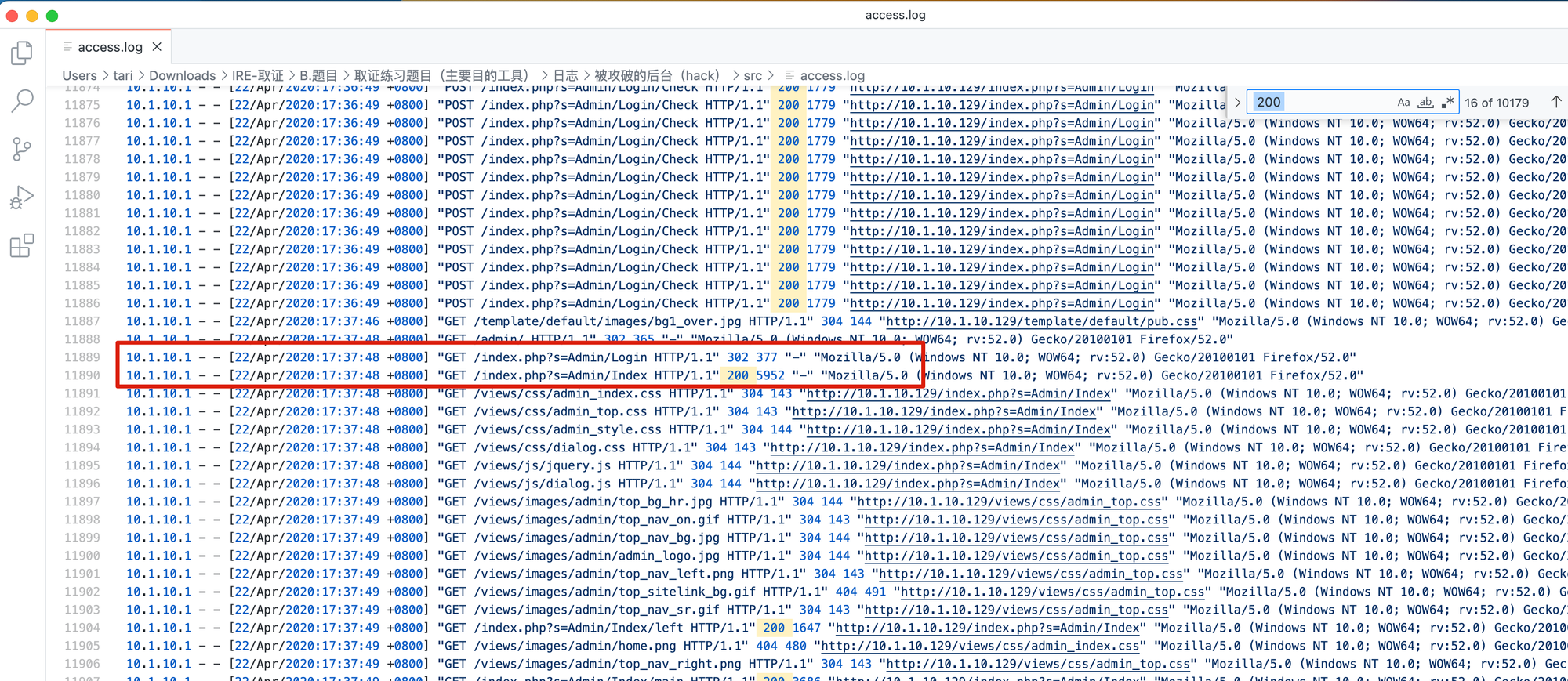

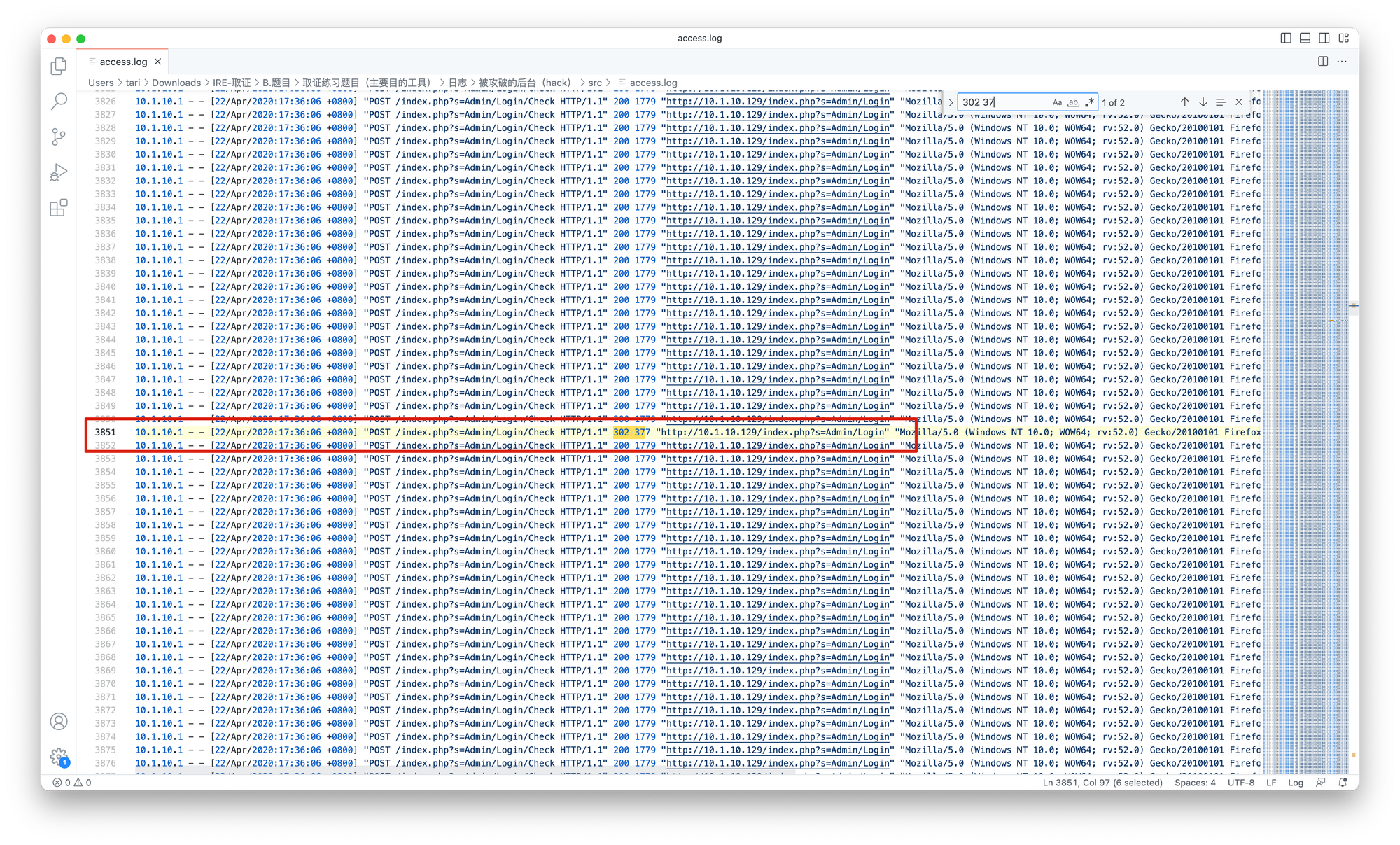

后面就一直在爆破,直接拉到后面,查看上下文有变化的日志,直到发生了状态码的变换

通过登录接口 302 跳转到首页并加载相关资源,即登录成功了,为黑客登入后台的时间。

但题目为 提交黑客爆破成功的时间,通常我们使用 Burp 之类的爆破,线程比较快,一般爆破成功不会马上停下来,我们看的时候后面还有其他登录爆破错误的包,所以我们还要往上翻。这里有个技巧就是,直接搜登录成功 302 跳转和 377 返回数据包长度

最终发现在3851行发现了黑客爆破成功的时间,所以 flag 是

4.22 access(日志审计-中等 o)

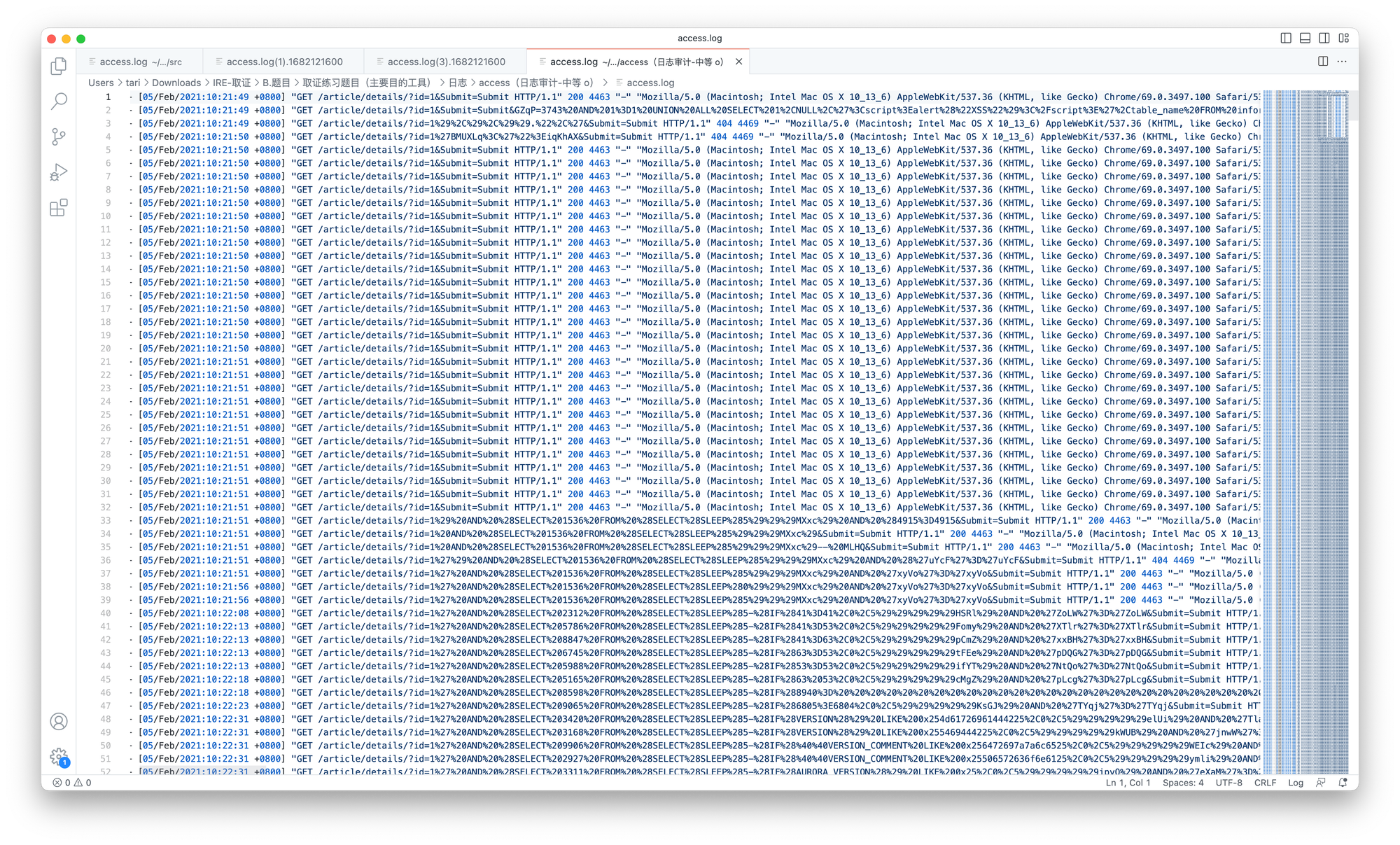

日志不太好看,因为攻击者sql注入请求时为防止特殊字符问题对payload进行了url编码

通过下面脚本进行URL解码

打开输出的文件

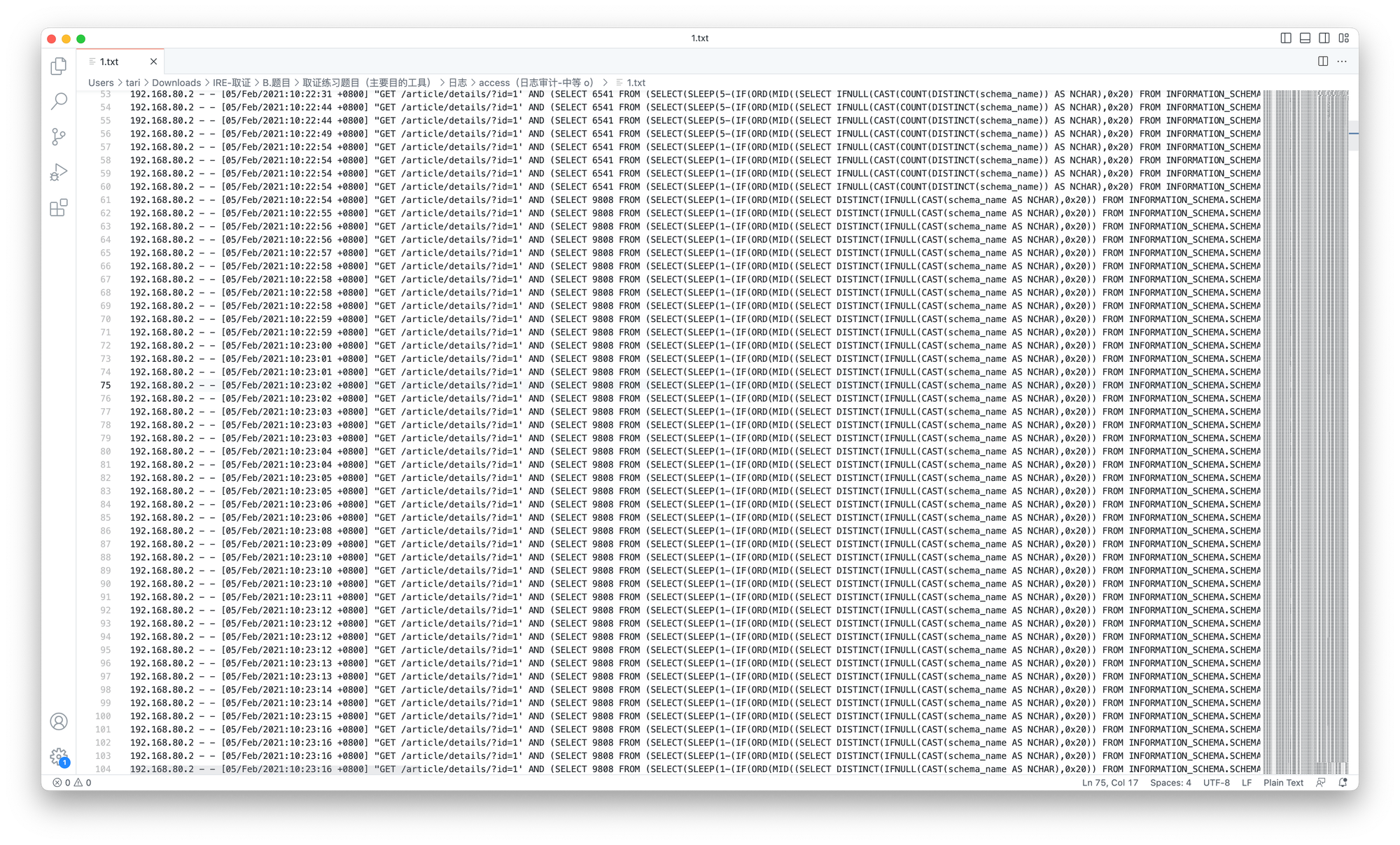

发现是时间注入,sqlmap中 时间盲注有一个特点,当最后的

!= 不延时,说明获取数据成功不过他这里是判断注入点的,获取数据也是类似的

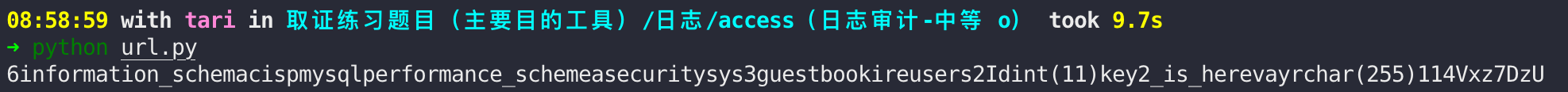

因此写脚本

得到 key2