5.20 [安洵杯]Administrator 's_secret.zip1、获取镜像的基本信息,找出管理员保存此镜像的时间2、获取进程信息,找到加密进程名3、获取桌面上的可疑文件,找到flag文件名4、获取主机的主机名5、获取管理员用户密码哈希值6、获取管理员用户密码明文7、获取flag值5.20 Suspicion.7z5.20 [护网杯]Easy_dump.7z5.21 IRE考试模拟卷/题目8

5.20 [安洵杯]Administrator 's_secret.zip

这里问题会比ctf单纯找flag更详细些

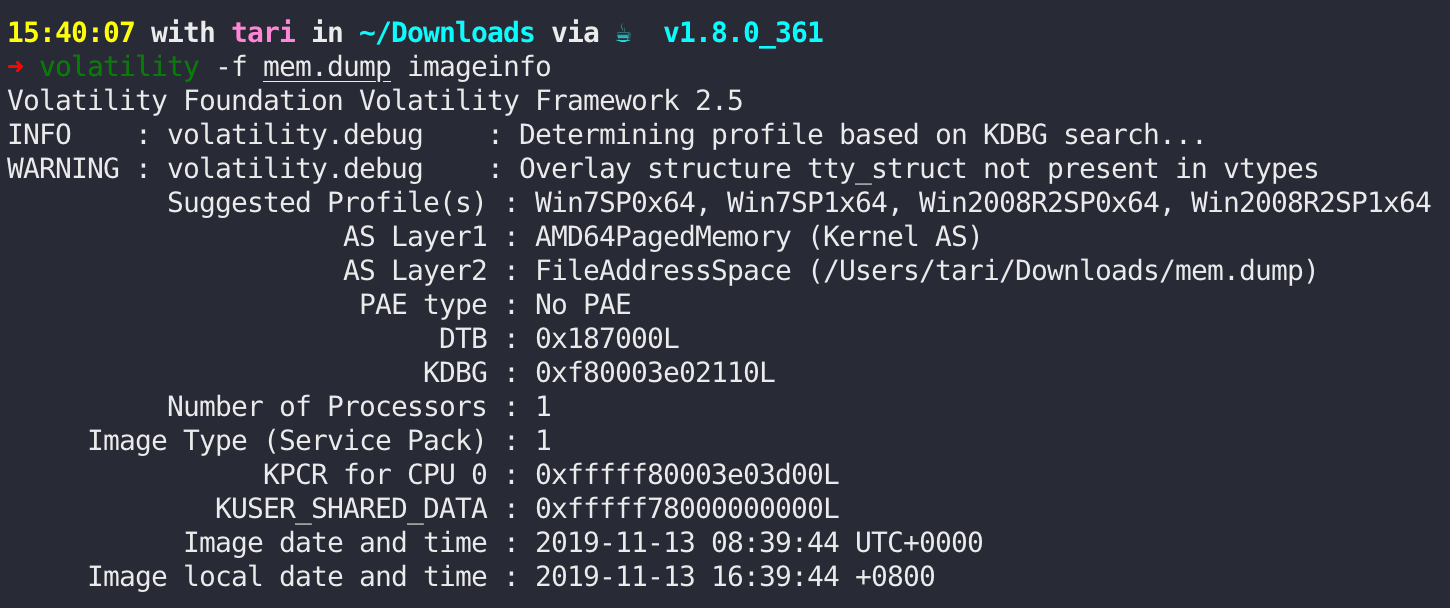

1、获取镜像的基本信息,找出管理员保存此镜像的时间

2019-11-13 08:39:44 UTC+0000

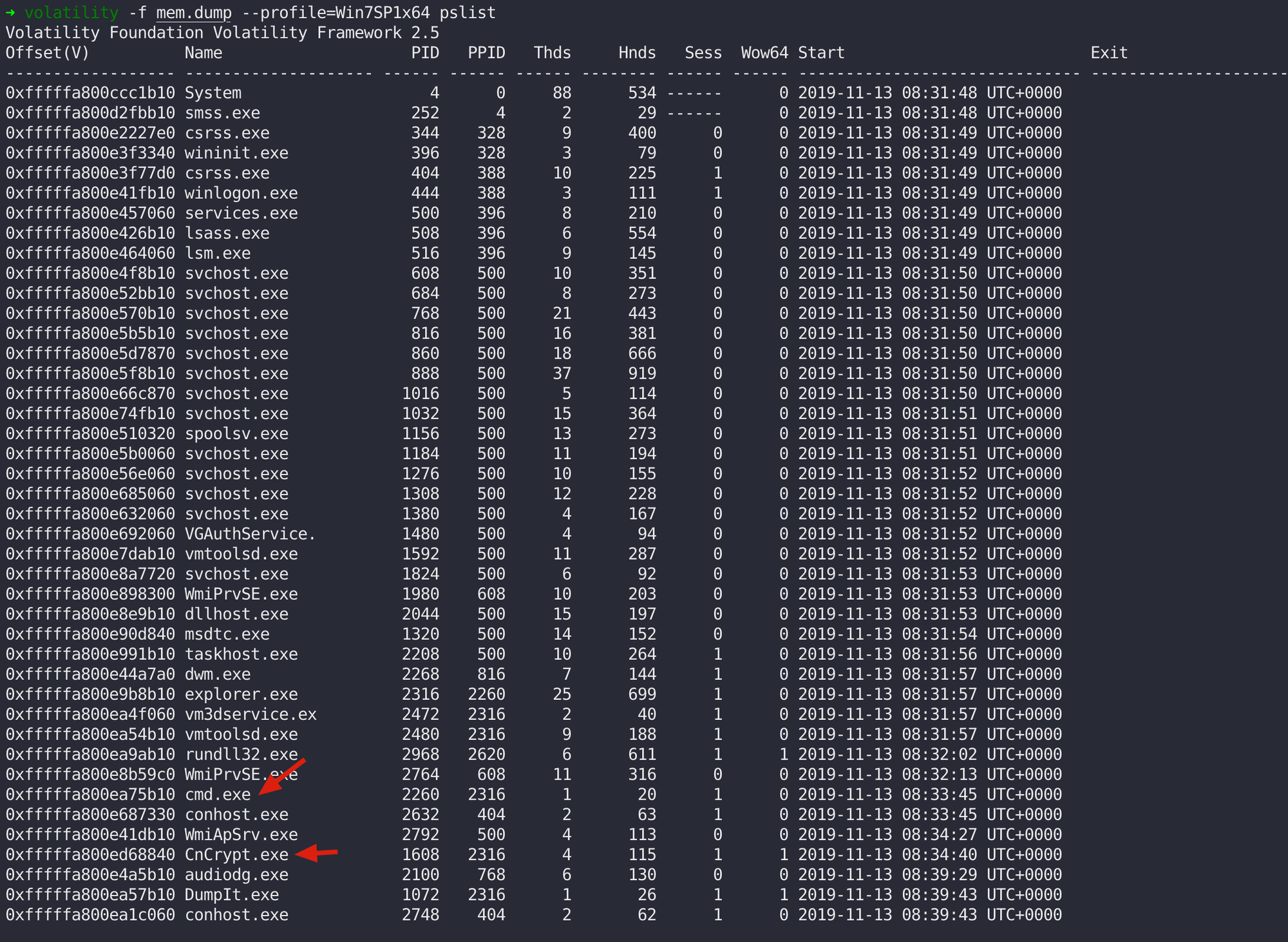

2、获取进程信息,找到加密进程名

根据推荐的profile,查看进程列表

有2个比较可疑的进程

- cmd.exe 运行着脚本

- CnCrypt.exe ,一款磁盘加密软件

- DumpIt.exe 一般是用来 dump 当前的内存信息,出题用的

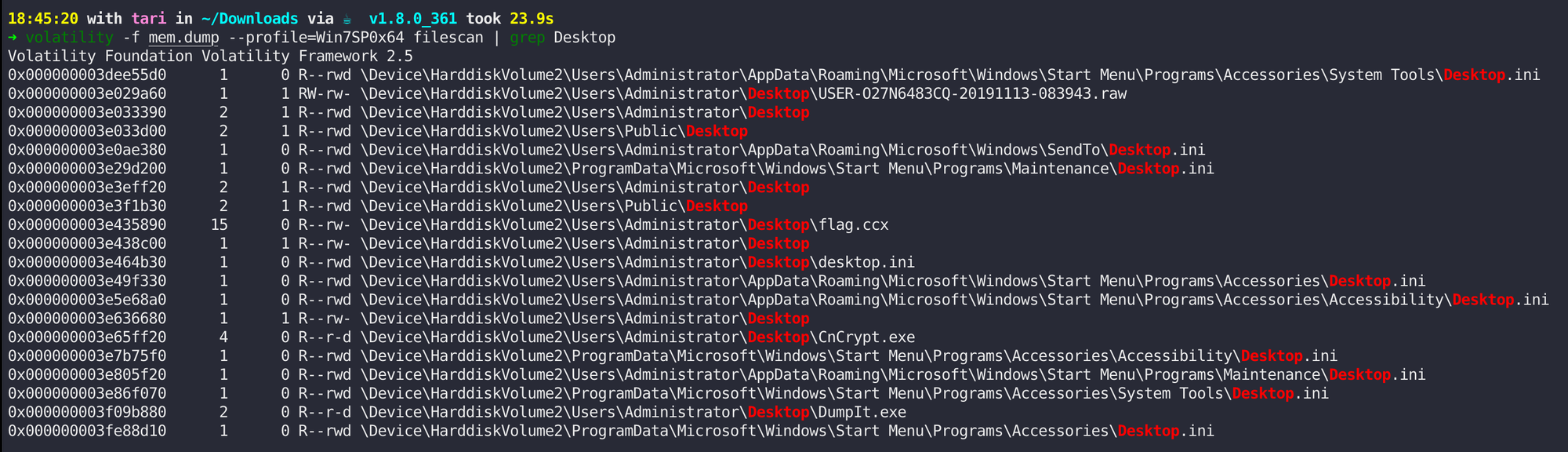

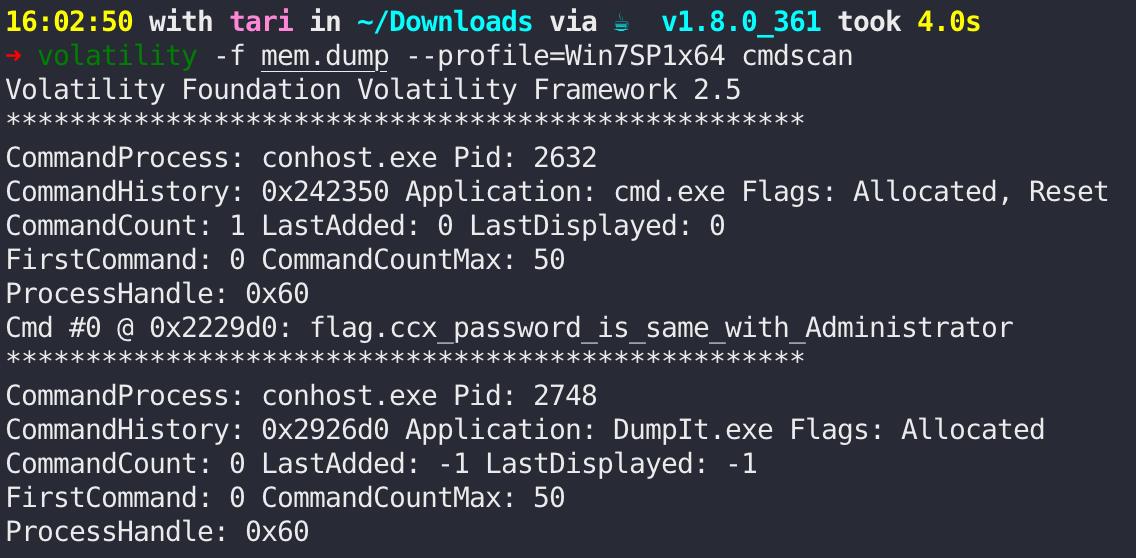

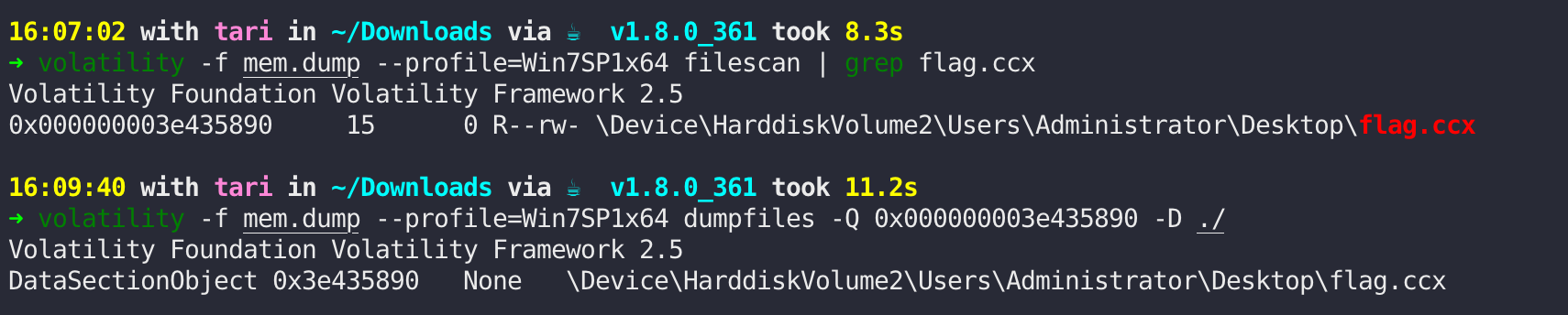

3、获取桌面上的可疑文件,找到flag文件名

flag.ccx

USER-O27N6483CQ-20191113-083943.raw 应该也是一个内存文件

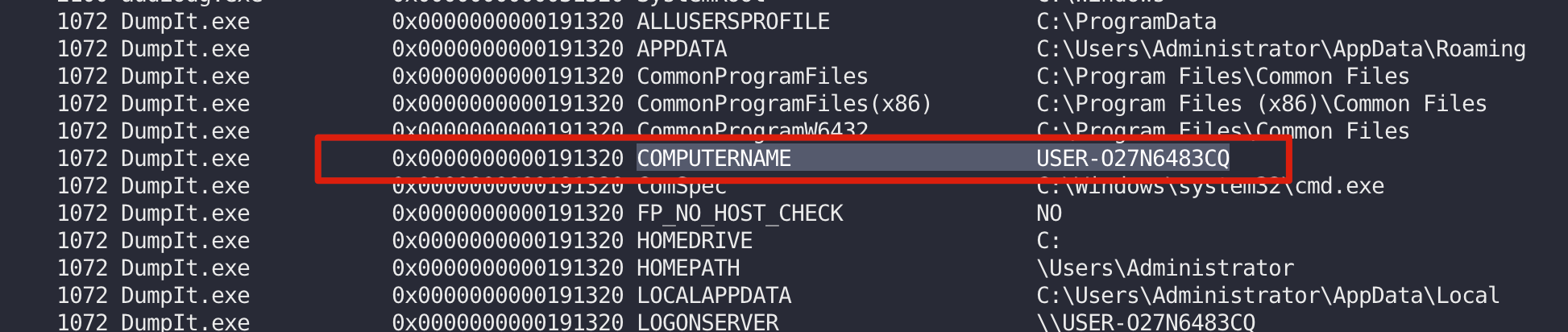

4、获取主机的主机名

USER-O27N6483CQ

查看 cmd 命令使用情况

提示 flag.ccx的密码和Administrator密码一样

到这里思路就比较明确了,即获取 Administrator的密码去解密 flag.ccx 里的内容

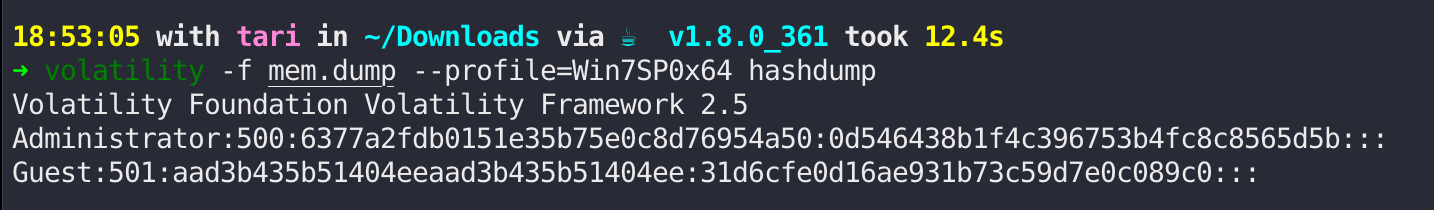

5、获取管理员用户密码哈希值

用户名 sid lm哈希 ntlm哈希

Administrator:500:6377a2fdb0151e35b75e0c8d76954a50:0d546438b1f4c396753b4fc8c8565d5b:::

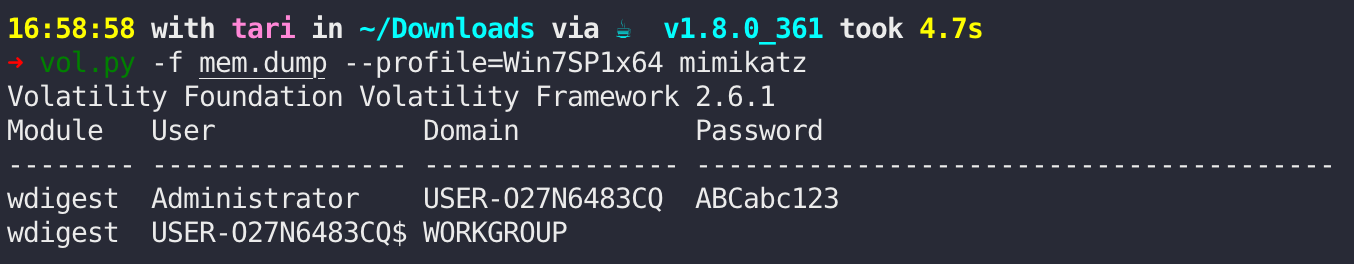

6、获取管理员用户密码明文

通过mimikatz查看密码,需要 mimikatz 插件 https://github.com/volatilityfoundation/community/blob/master/FrancescoPicasso/mimikatz.py

可能会有报错

安装一下依赖即可

可能是我用的standalone版本的缘故,发现装了并没有识别这个依赖

还是老老实实从 github 安装了 ,把下载的 mimikat.py 放到 volatility/plugins 目录下,在项目根目录运行 (参考 https://www.bnessy.com/archives/电子数据取证-volatility#toc-head-1)

到这里又遇到了个神奇的错误

终于可以了

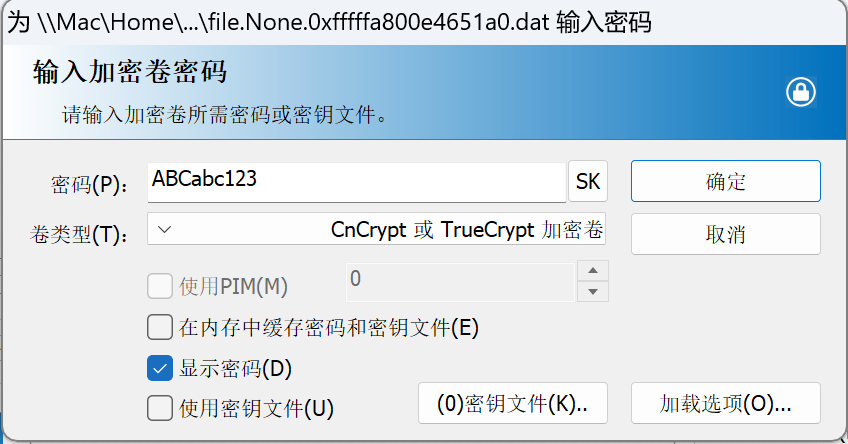

找到Administrator密码为 ABCabc123

也可以用 hashcat 去爆破 (需要 password.txt 包含这个密码)

7、获取flag值

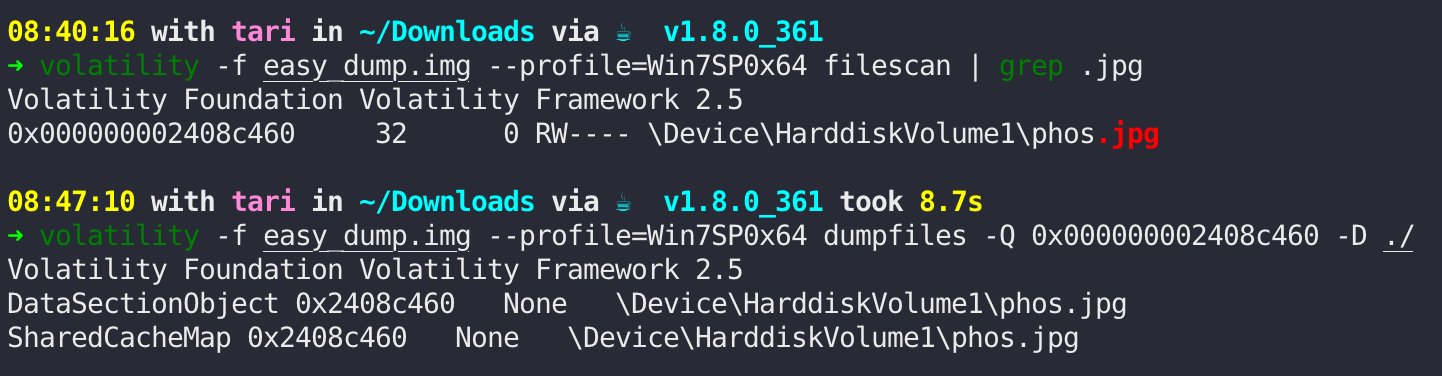

扫描并导出文件

通过 CnCrypt 打开

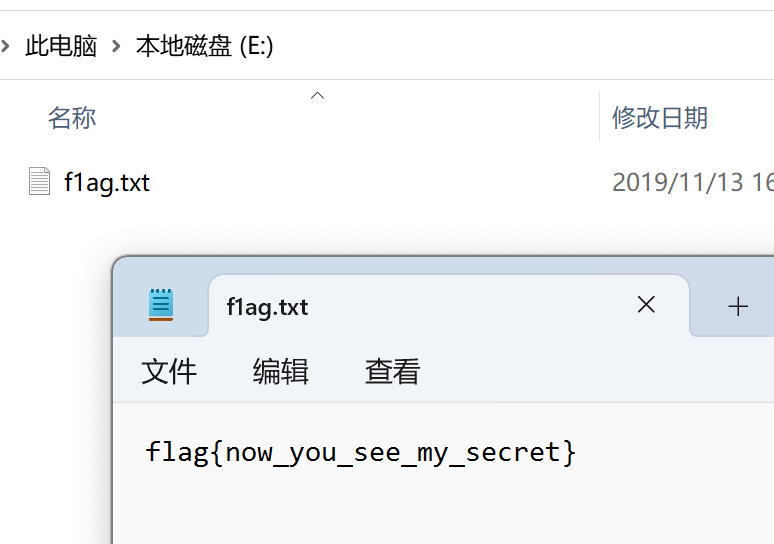

点击确定后打开 f1ag.txt 即可

flag{now_you_see_my_secret}

还有一些其他tip,比如查看控制台下的历史命令

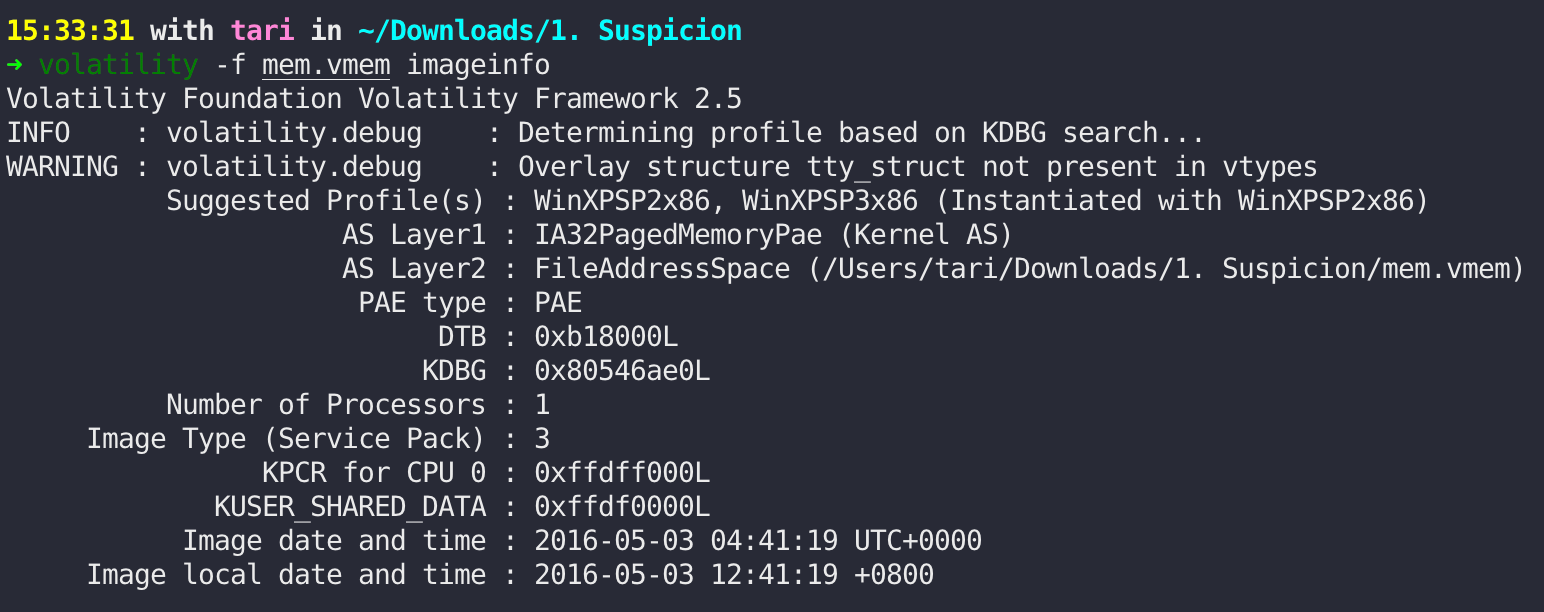

5.20 Suspicion.7z

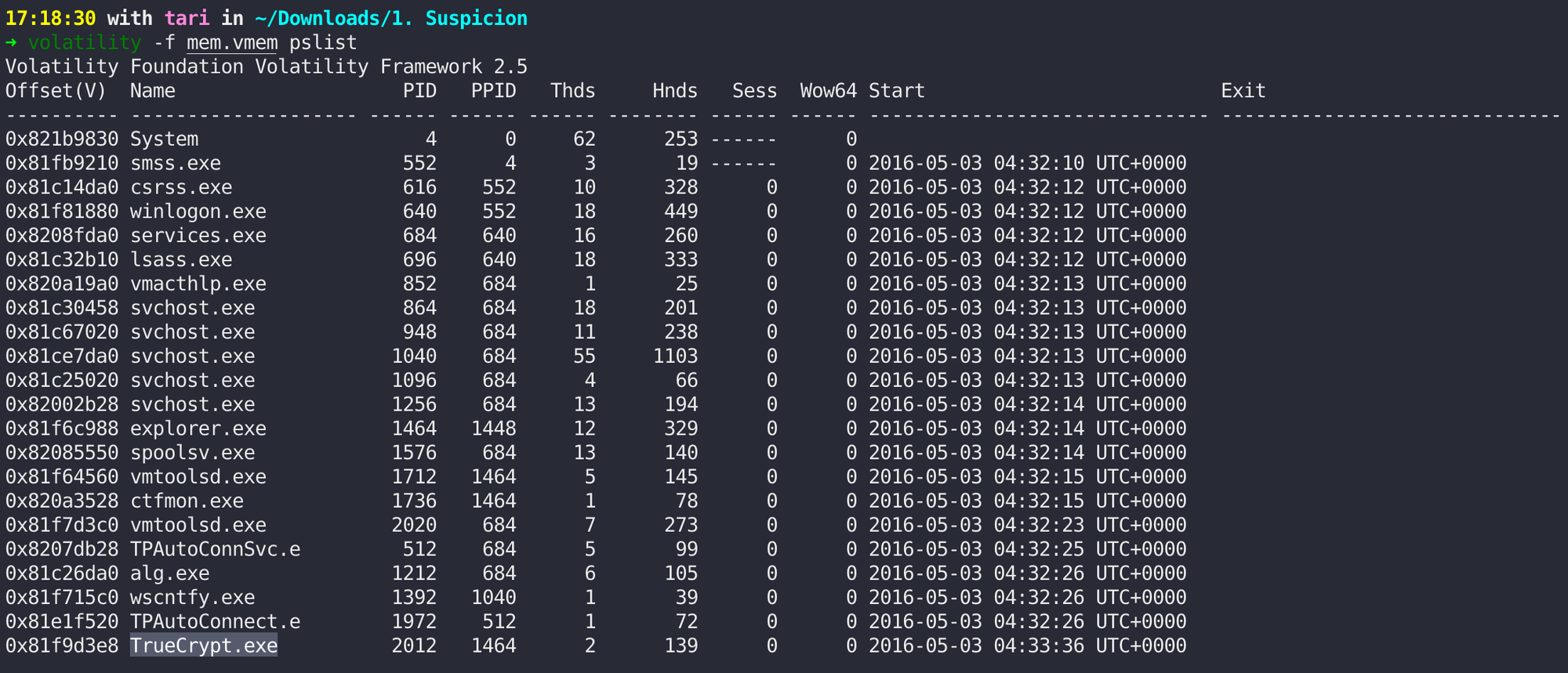

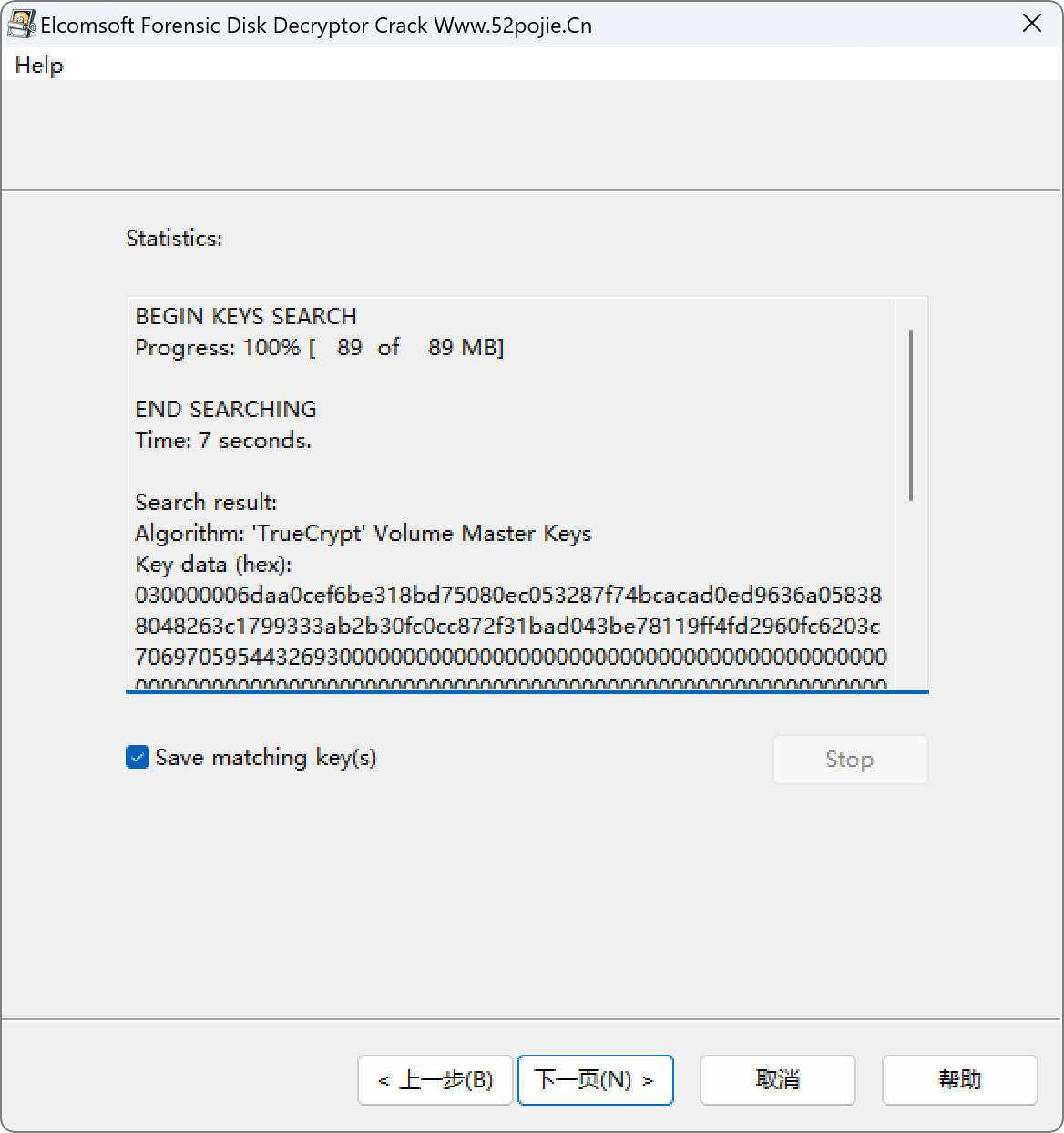

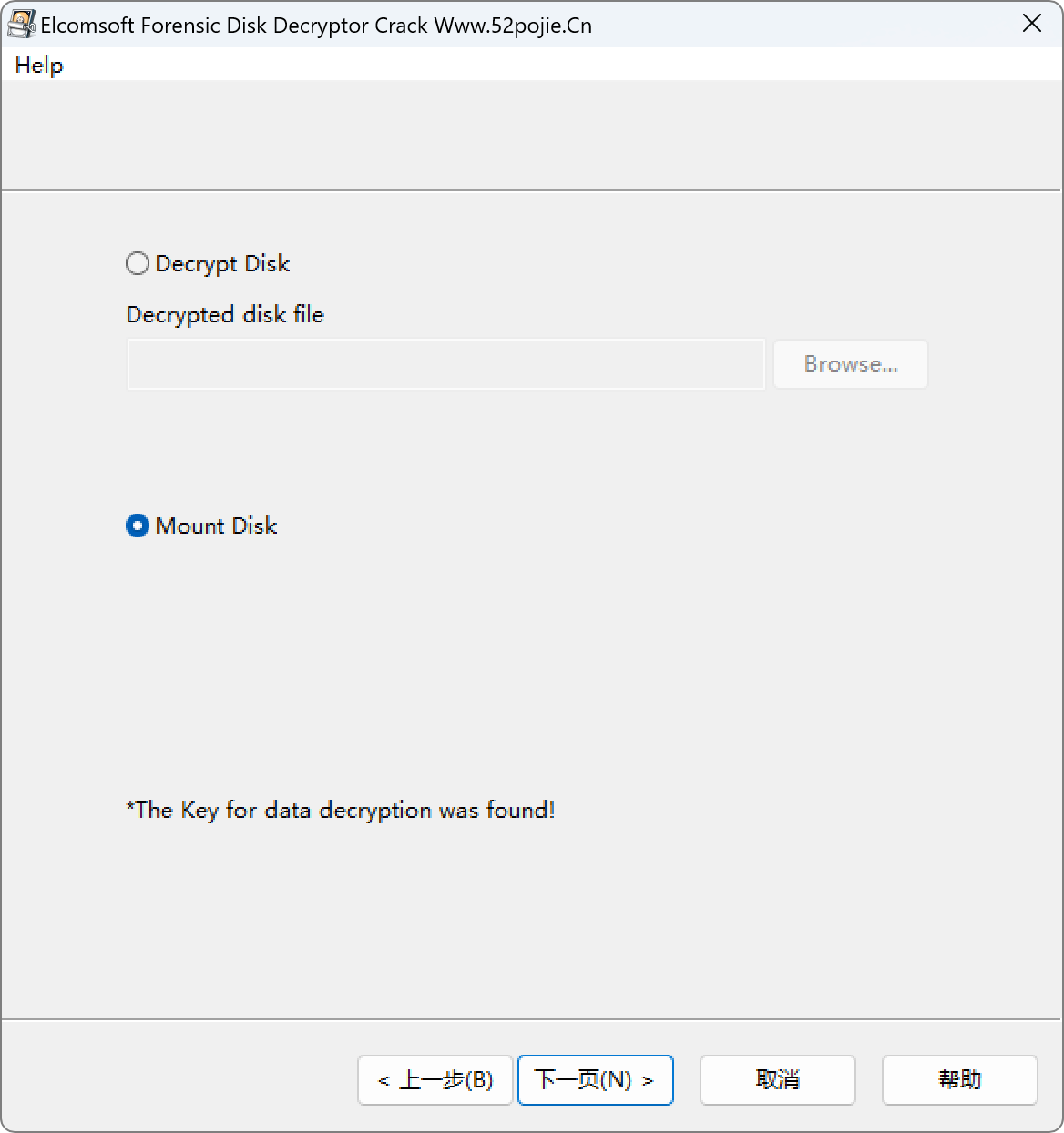

查看进程发现 TrueCrypt.exe,是一款加密程序,所以给出的Suspicion应该是加密后的结果

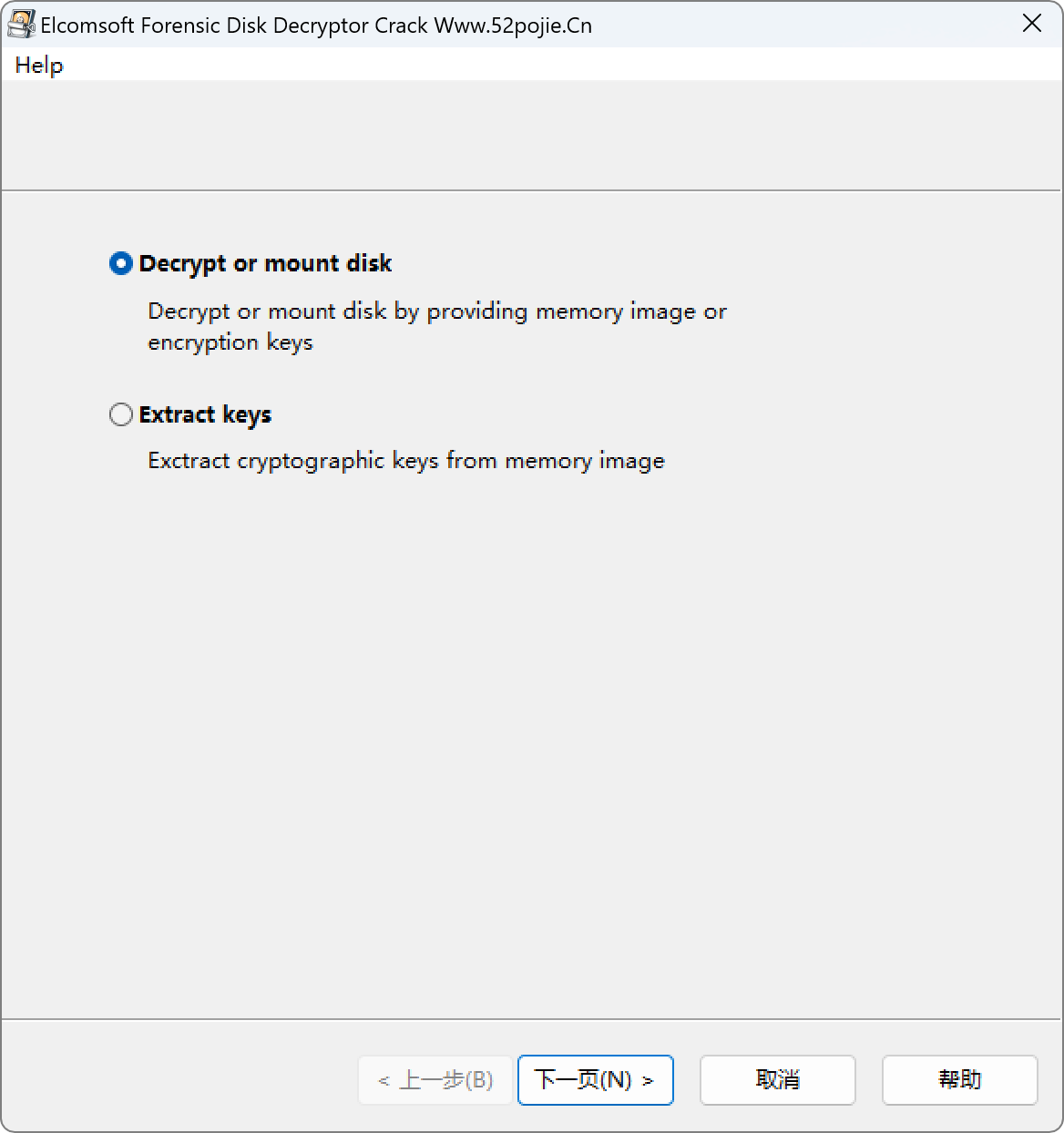

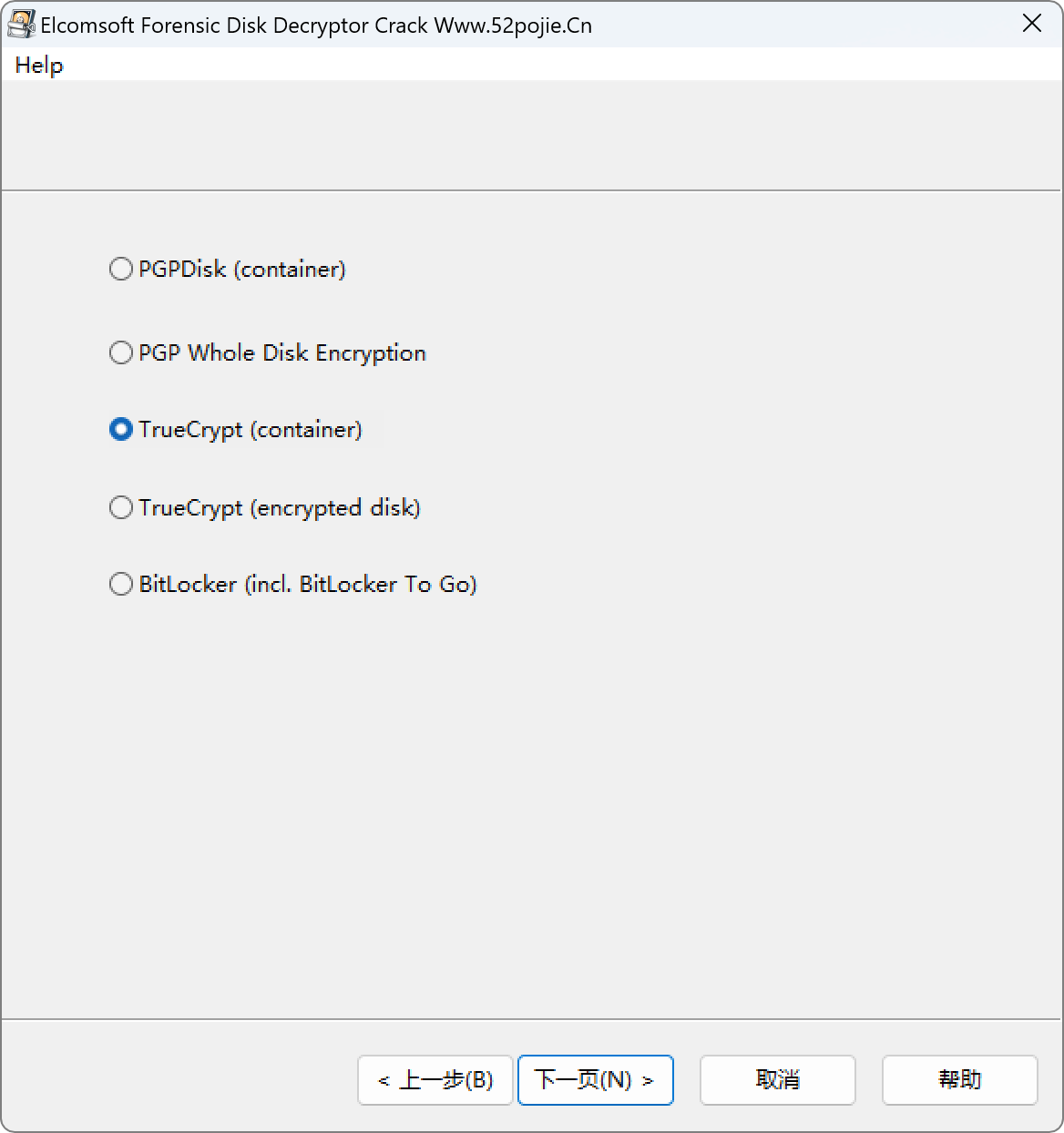

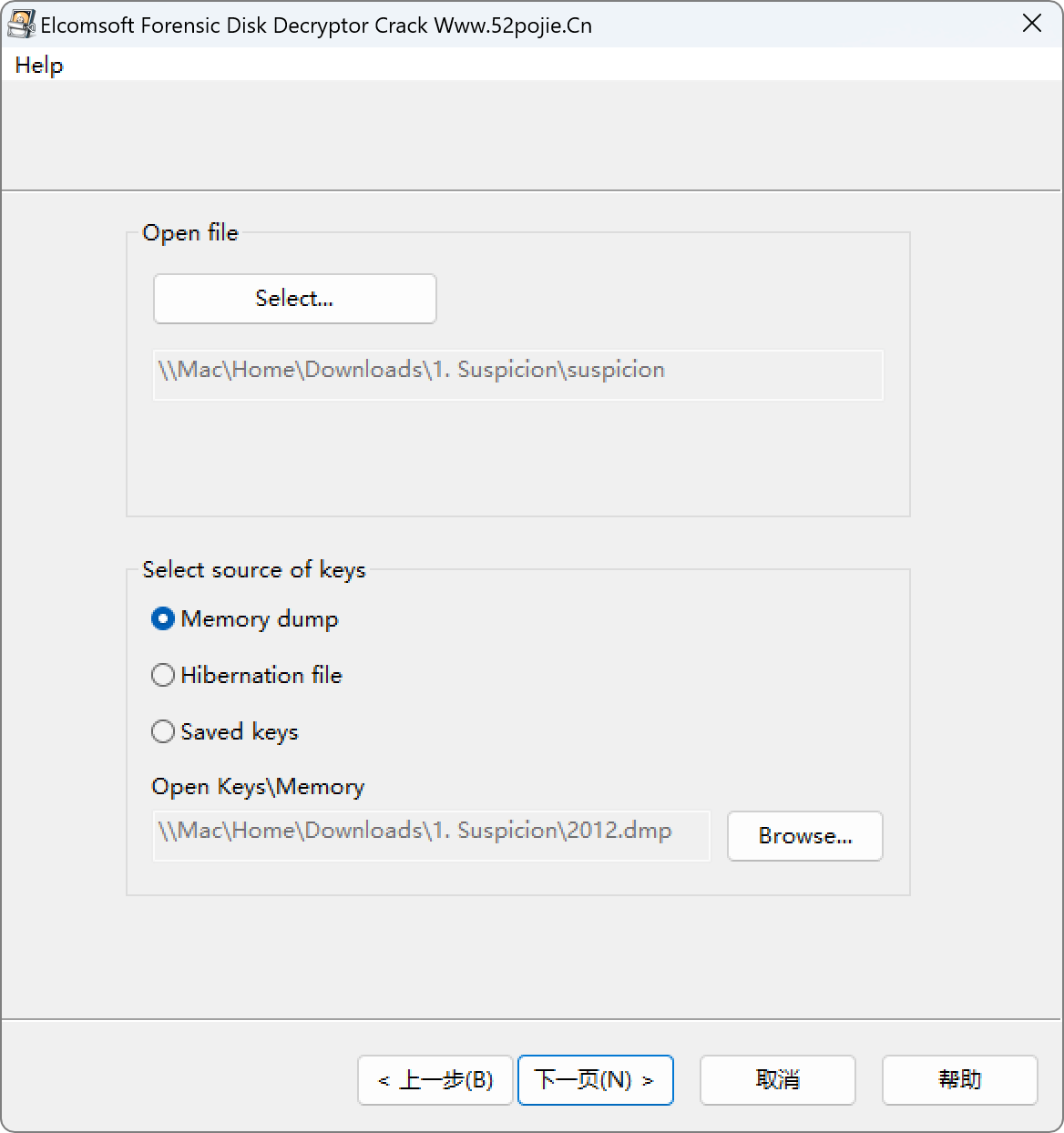

把进程dump出来然后进行爆破

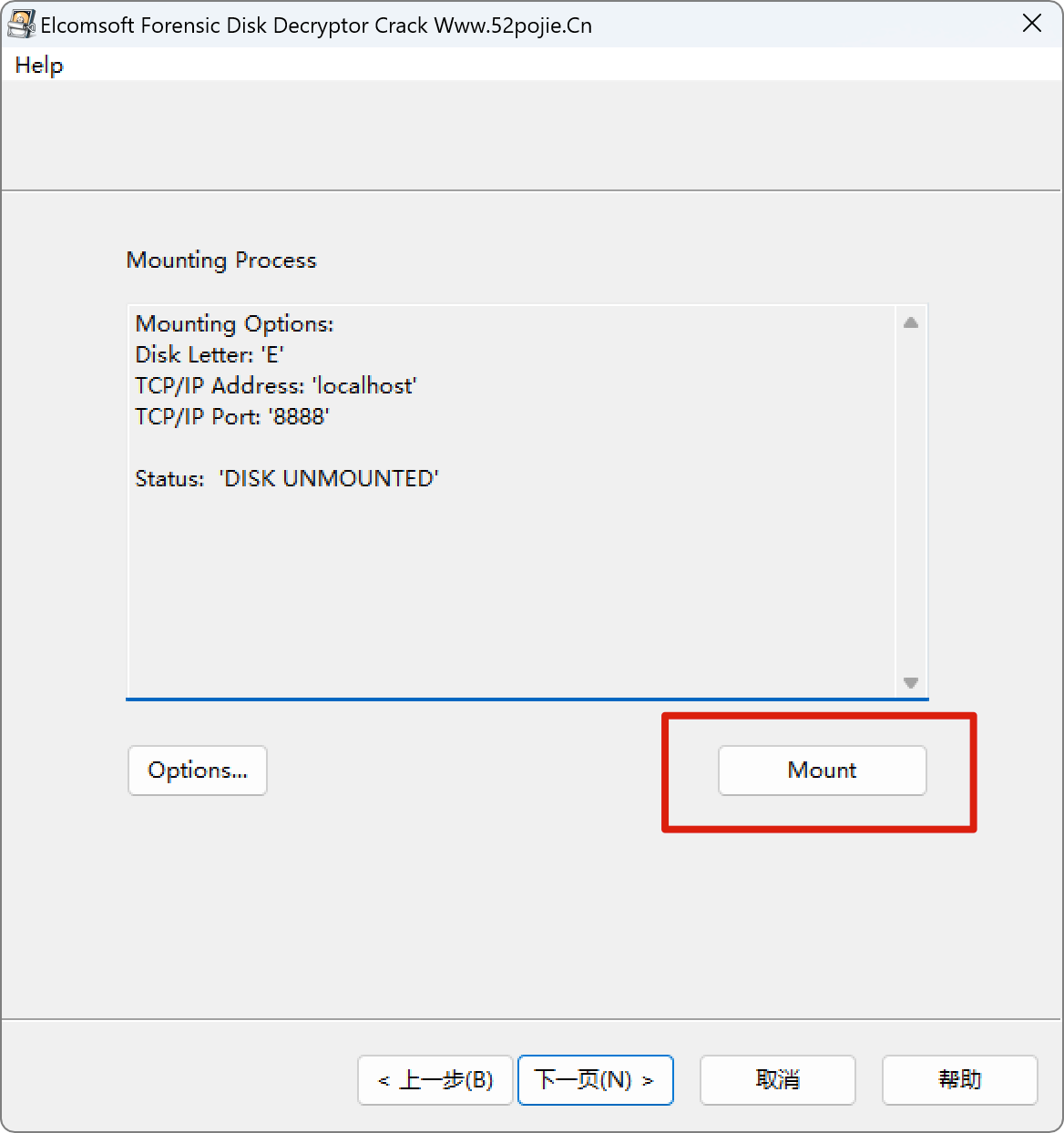

爆破需下载 http://download.us.elcomsoft.com/efdd_setup_en.msi 工具,原作者的破解补丁链接找不到了,大家往上下载即可,不然解密成功了看不了内容

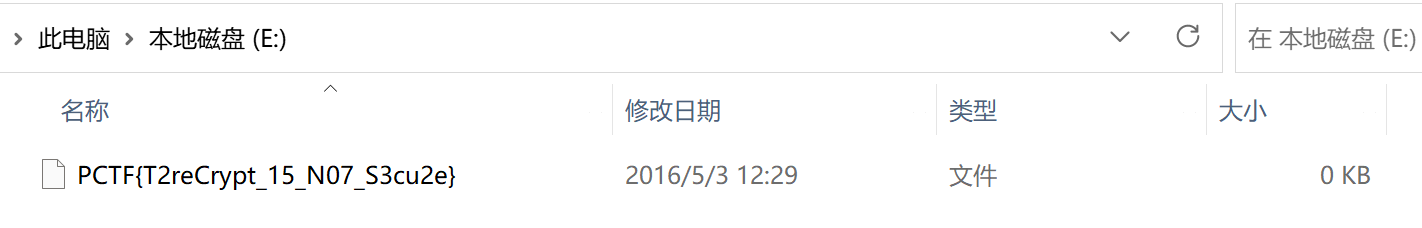

打开挂载的E盘即可获得flag

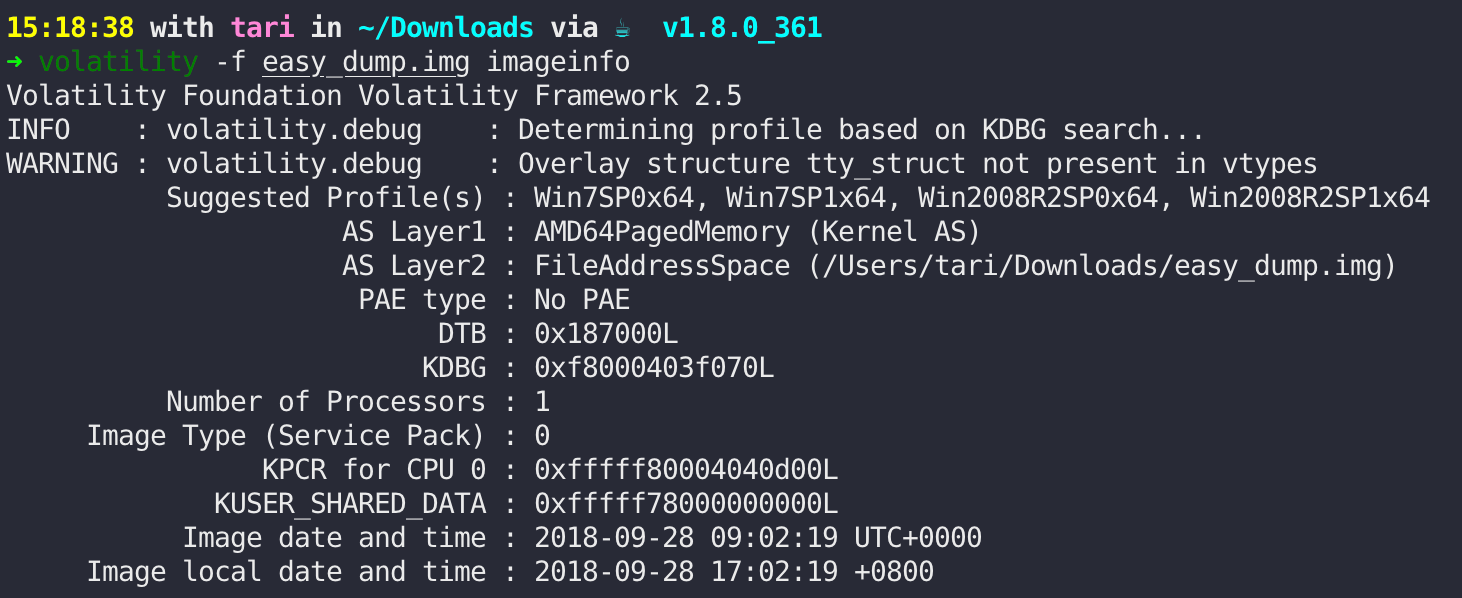

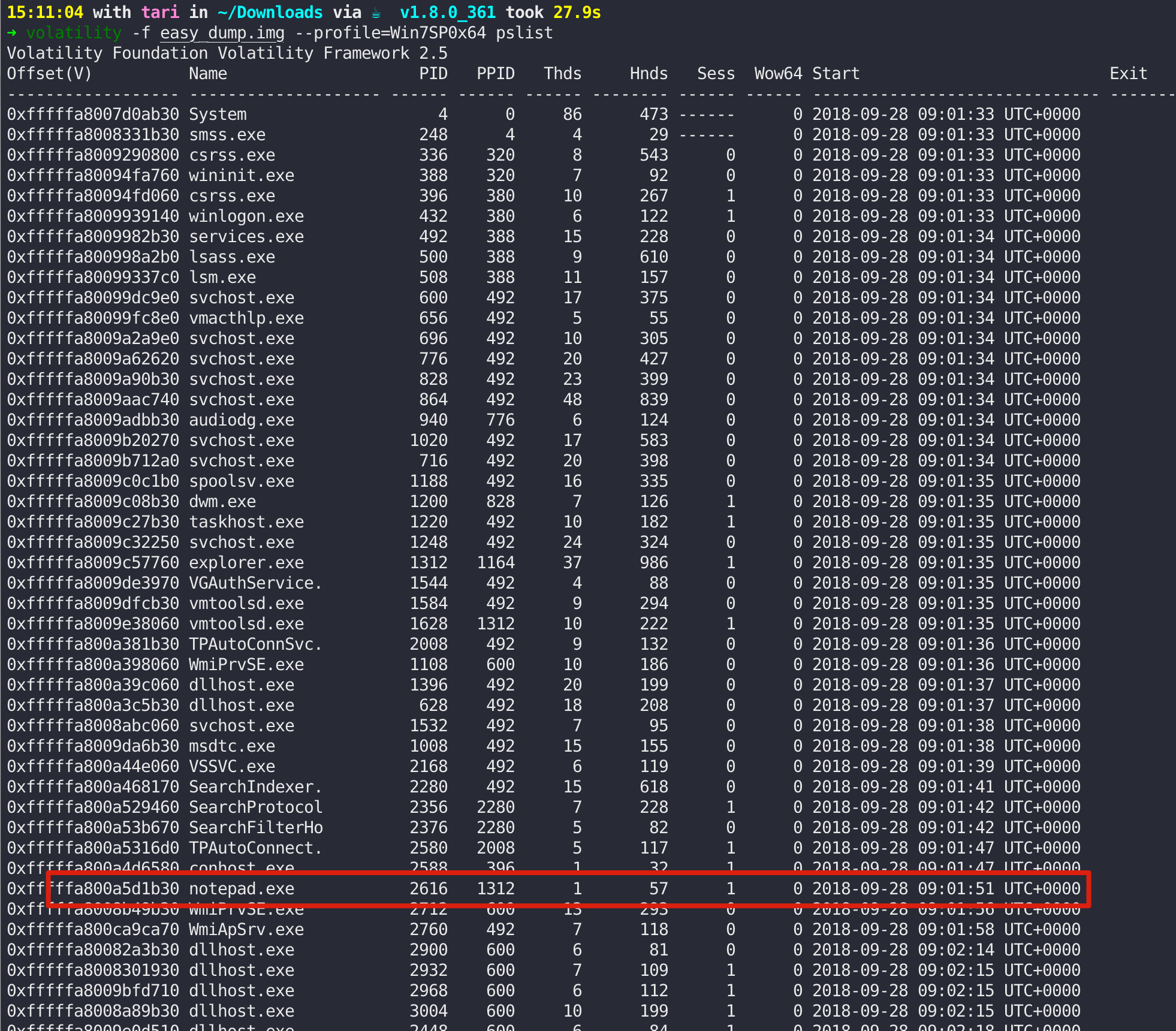

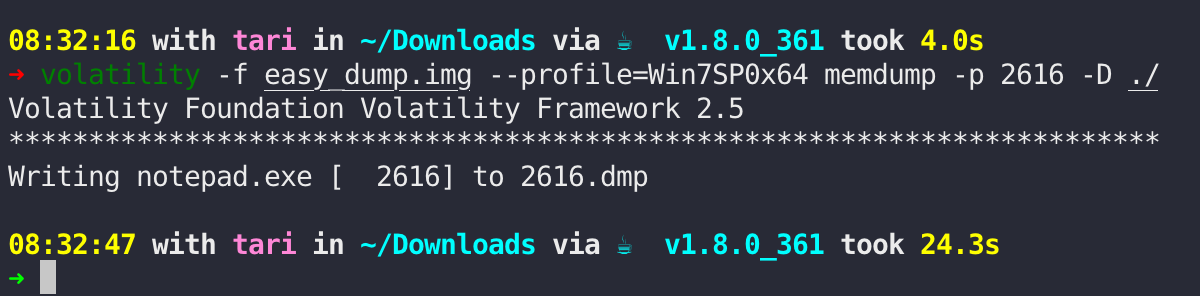

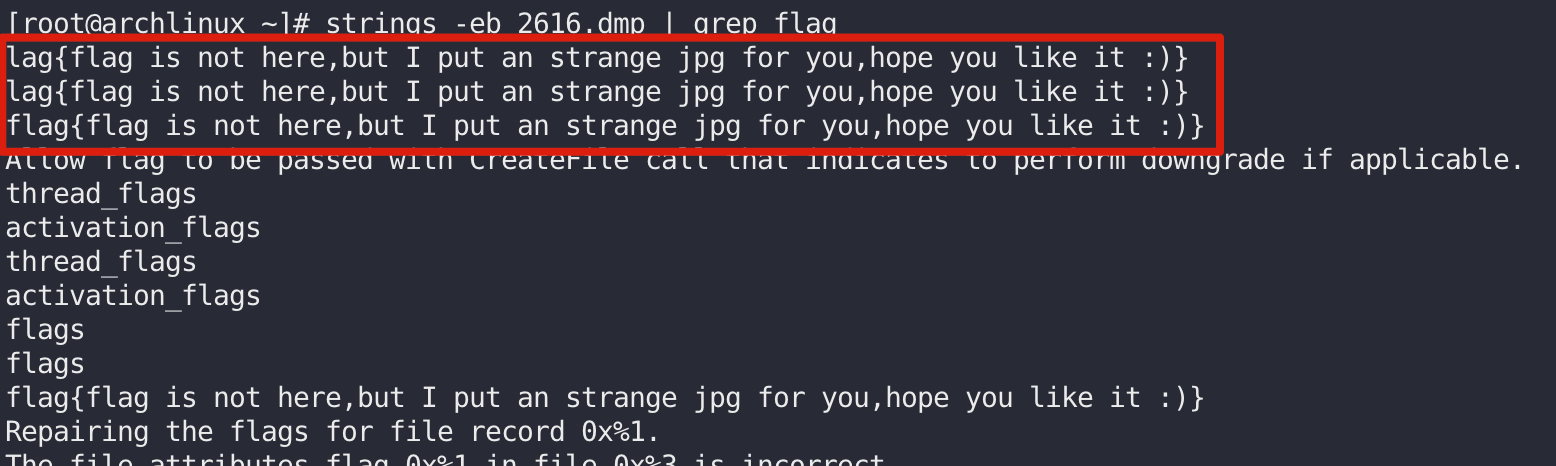

5.20 [护网杯]Easy_dump.7z

mac 的 string 获取不到…放到linux上

搜索文件并导出

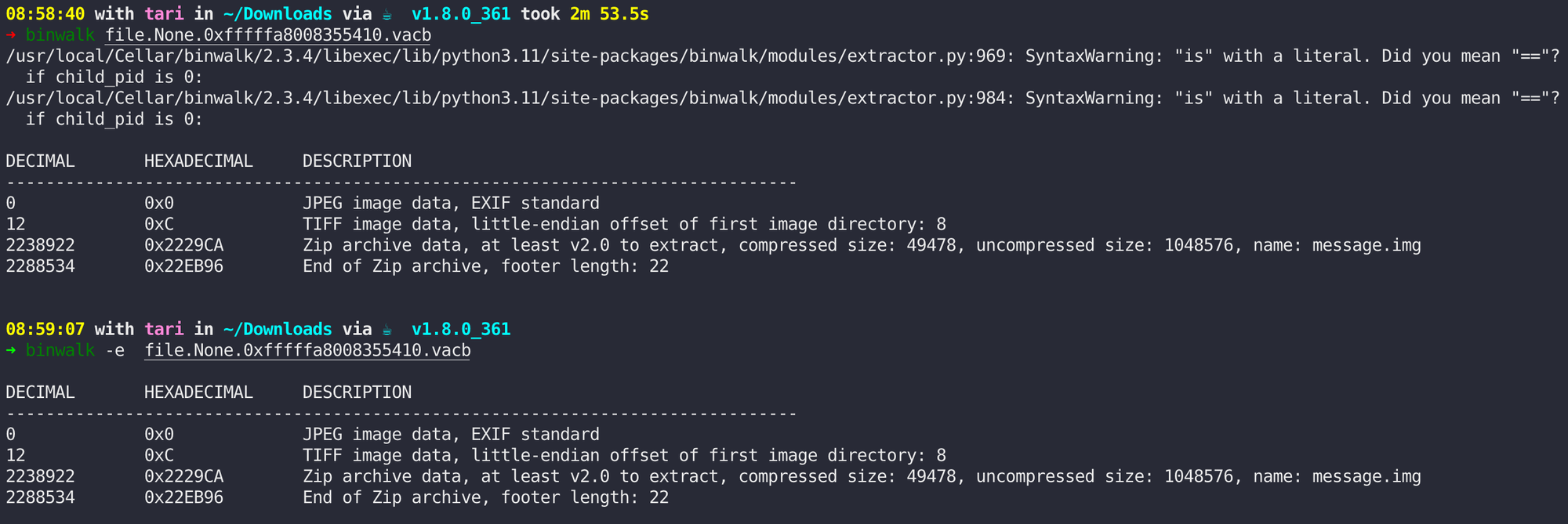

发现压缩包一枚,提取出来

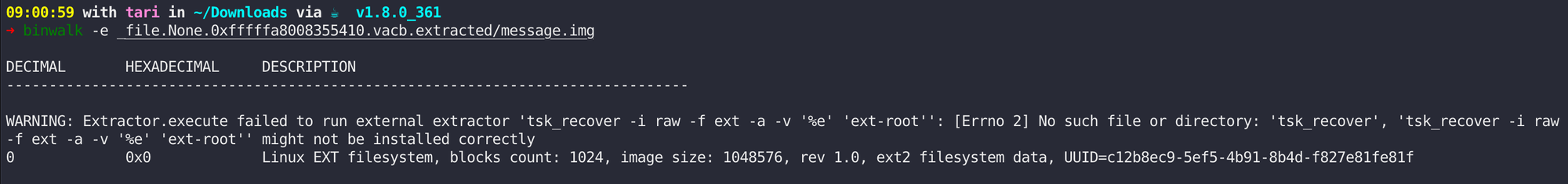

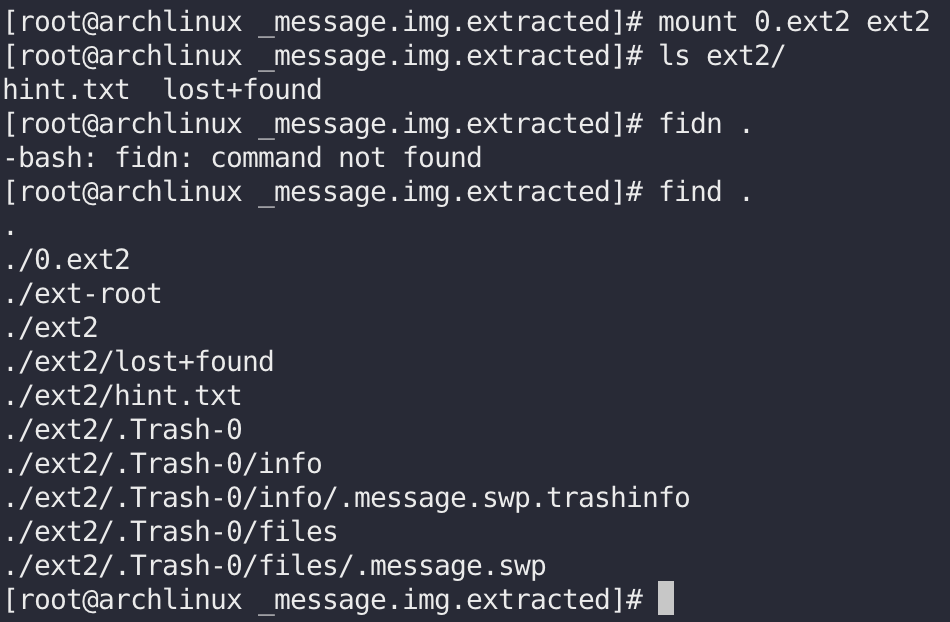

包含 message.img 文件,继续 binwalk 提取

发现一个 ext2 的文件系统

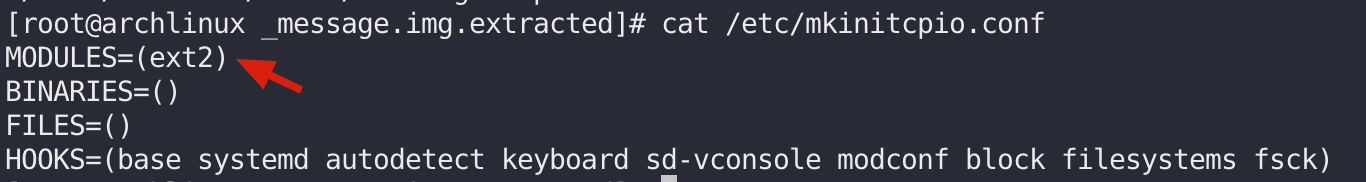

mac默认不支持ext2挂载,放到arch上来,不过arch默认配置也不支持,需要改点东西

modules 加上 ext2,然后执行

mkinitcpio -P 在重启即可

恢复vim异常退出的内容

hint.txt

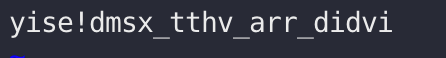

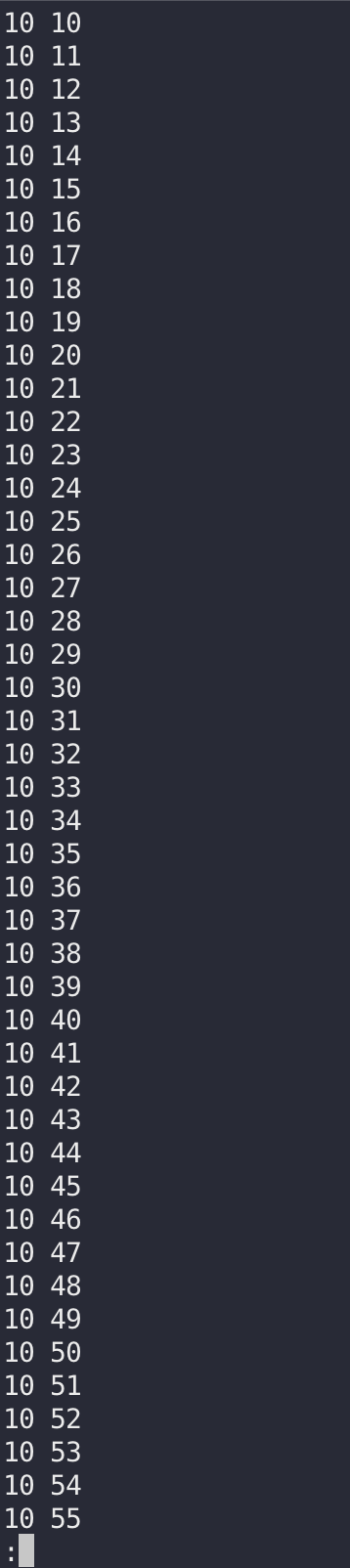

看起来像坐标,通过 gnuplot 绘图

然后扫码即可得到维吉尼亚密码key,通过 key 解密 vim 恢复的内容即可得到flag

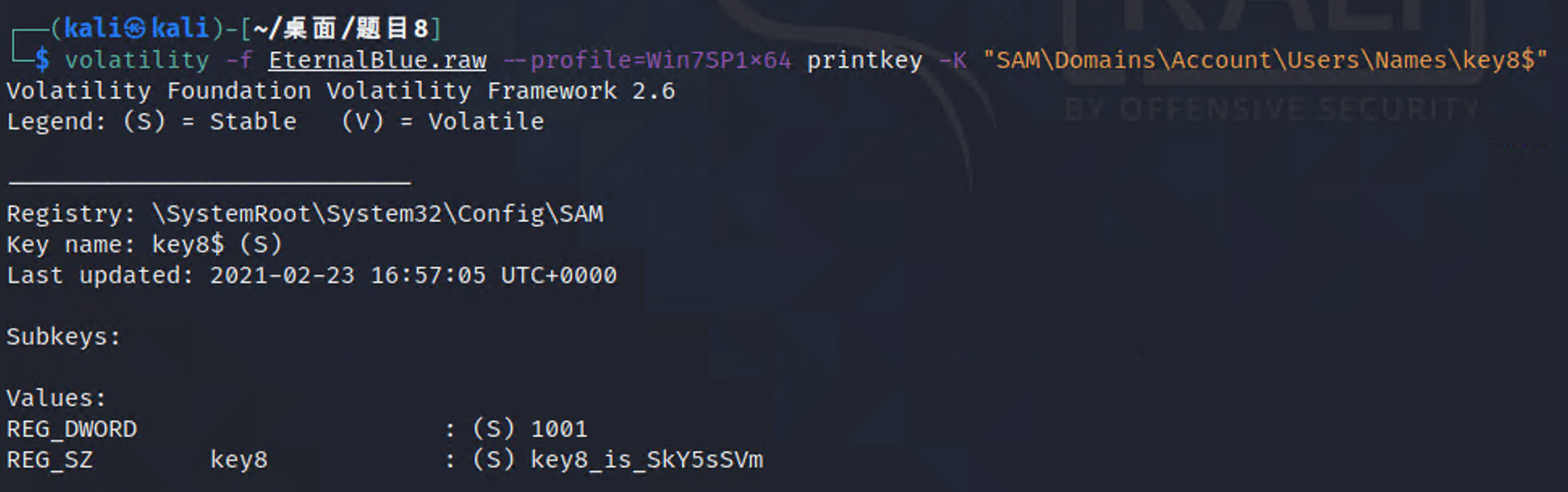

5.21 IRE考试模拟卷/题目8

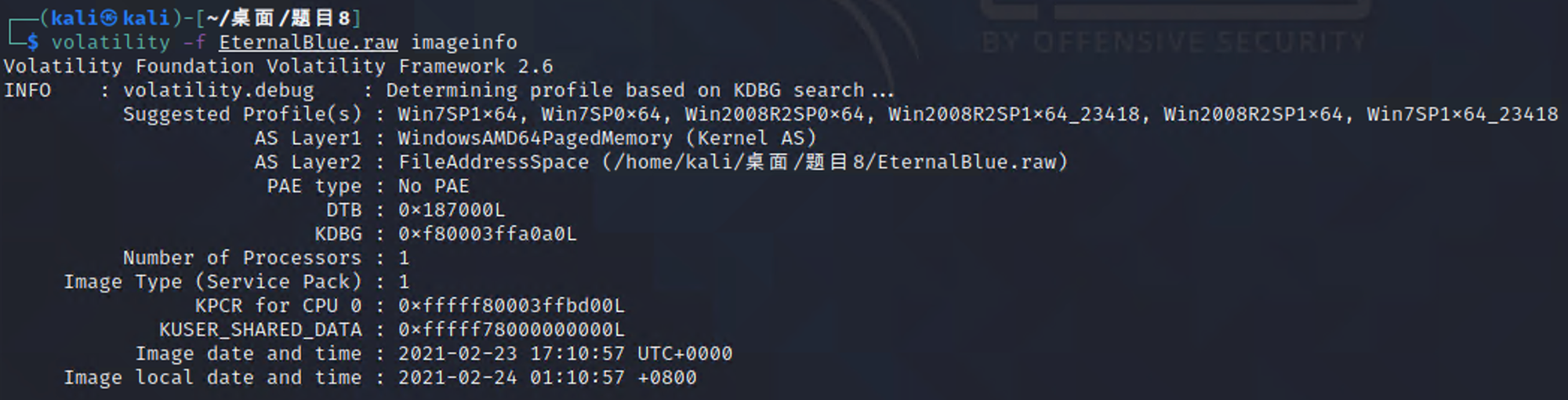

题目8为一台Kali的操作机环境,题目的附件在桌面文件夹"题目8"中。

操作机的用户名:kali 密码:123.abc

在应急响应过程中,很多木马病毒都是内存驻留形成的,不会在磁盘上留下痕迹,这个时候内存分析就显得尤为重要。为了避免这类木马病毒在完成任务后自我销毁,需要在事发时对内存做一次镜像,保留下来,以便反复的分析。分析桌面上提供的某次客户遭遇永恒之蓝攻击时制作的内存镜像EternalBlue.raw。请从中分析出黑客创建的影子账户信息,并得到key8的值。(key8为8位随机数字和字母构成的字符串)

kali-env8

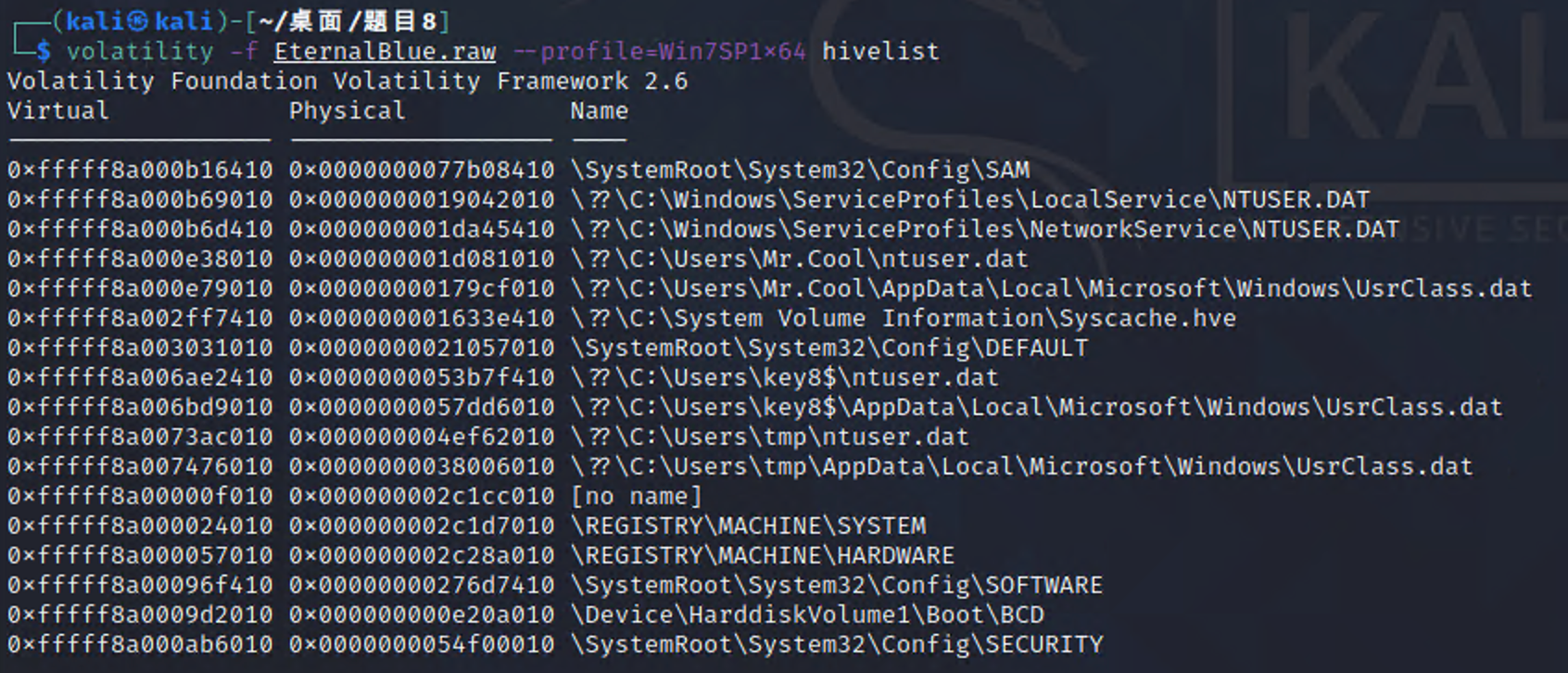

需要分析影子账号,则需要查看注册表,首先列出缓存在内存中的注册表

SAM文件(

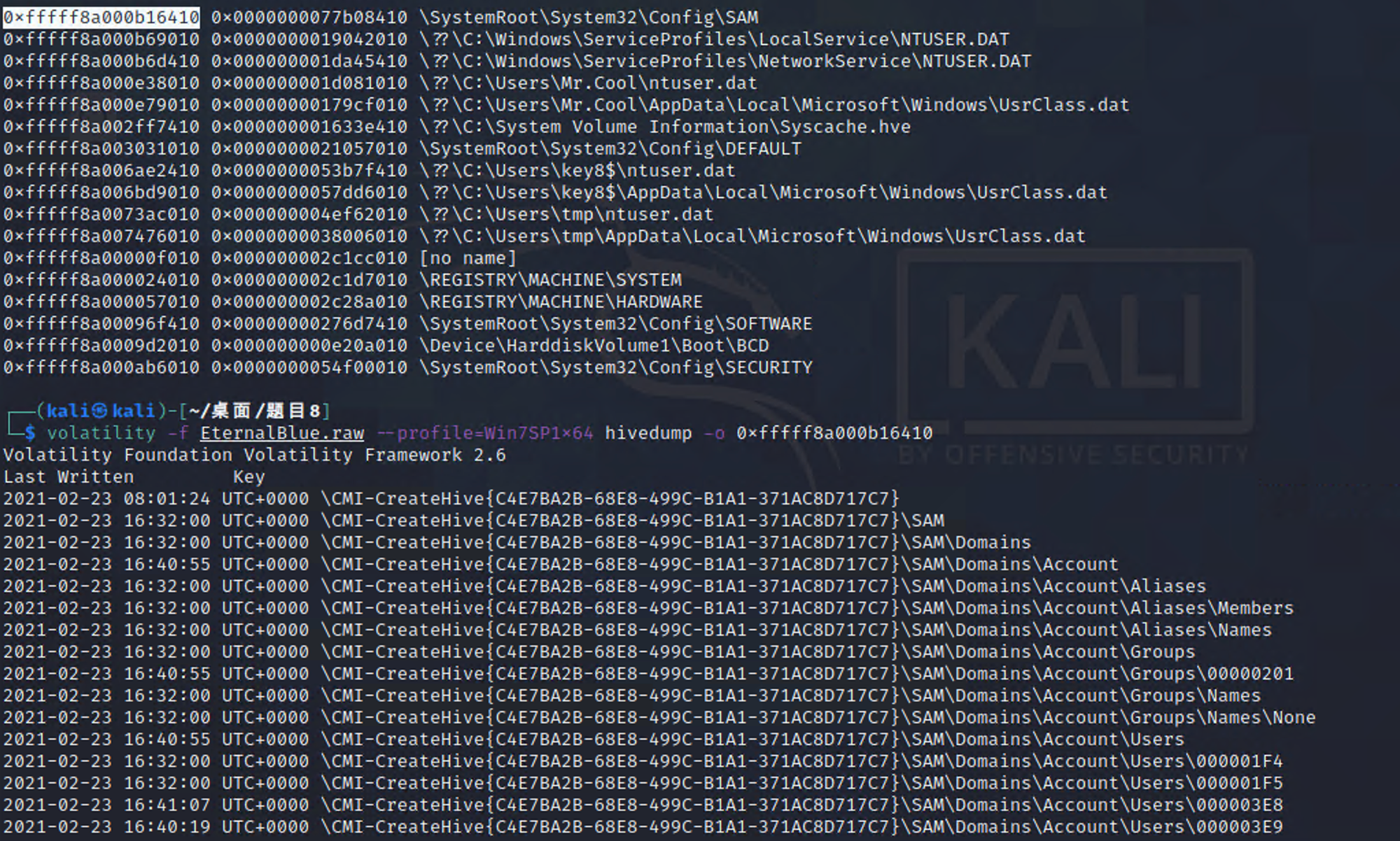

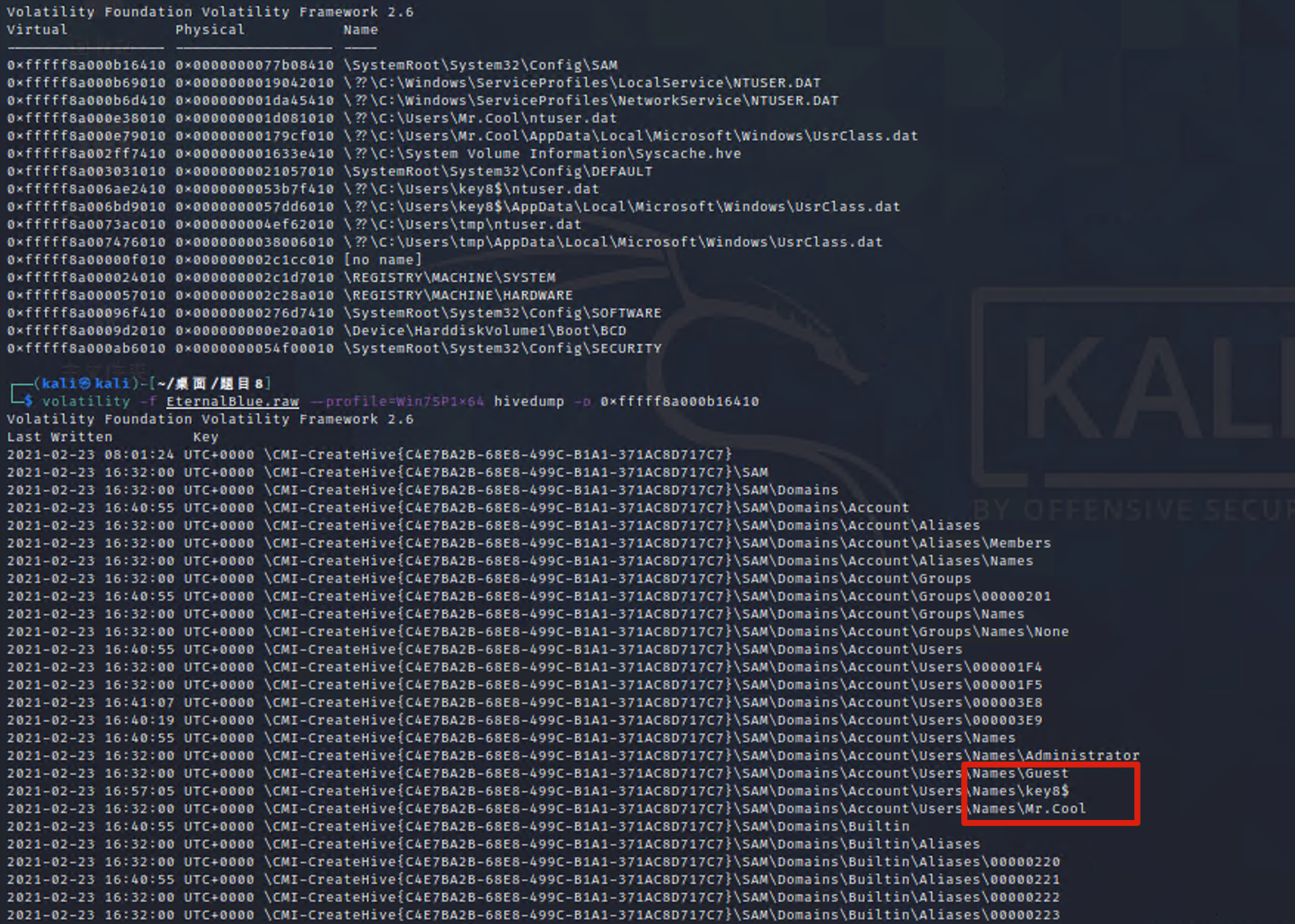

\SystemRoot\System32\Config\SAM)在内存中的虚拟内存地址 0xfffff8a000b16410查看SAM的数据

发现影子账户key8$

打印该键的内容